Athorize in Burp Suite

Autorize - це розширення, призначене служити тестеру на проникнення, щоб виявити вразливість авторизації. Це завдання залишається одним із найбільш трудомістких завдань у тесті на проникнення веб-додатків. Так як вимагає багато ручної роботи, але за допомогою цього плагінчика все значно полегшиться. Щоб заробити сканер на дану дірню, достатньо задати cookie користувача з низьким рівнем привілеїв в сам плагін, а потім бігати по веб-сайту користувачем з високим рівнем привілеїв. Розширення автоматично повторюватиме кожен запит, виконаний вашими руками користувачем адміном, теж саме з куками користувача з низьким рівнем привілеїв, що дозволить визначити вразливість авторизації. Це нам дасть знати які сторінки з обмеженою доступністю мають все-таки не такий вже й обмежений доступ)))

TOOLS FOR FIND VULNERABILITY

У цій статейці розглянемо крутий плагін Autorize для Burp Suite, який дозволить нам прискорити пошук вразливості broken access control, якщо пригадати, це вразливість з топіка OWASP TOP 10, і вона знаходиться на 5-му місці. А якщо конкретніше, то читаємо нижче.

Також можна повторити кожен запит без будь-яких файлів cookie, щоб виявити вразливість автентифікації залежно від авторизації. Плагін працює без будь-якої конфігурації, але має широкі можливості налаштування, дозволяючи налаштовувати деталізацію умов примусової авторизації. Можна зберегти стан плагіна та експортувати звіт про авторизаційні тести в HTML або CSV.

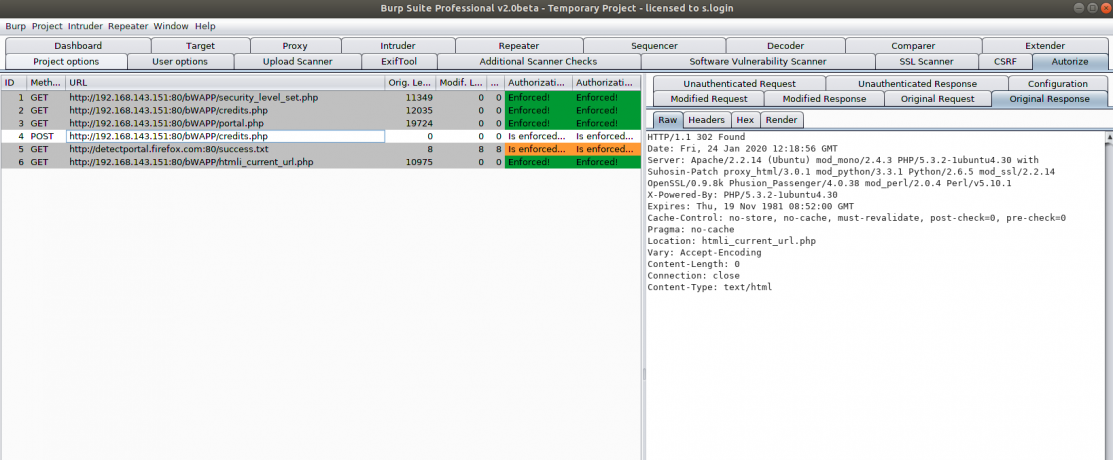

Заявлені статуси:

Потрапив на сторінку - Жовтий та червоний колір

Не потрапив на сторінку - Зеленого кольору

Почнемо з того, що треба спочатку затягнути плагін до себе в Burp. Для цього ми заходимо шляхом Extender->BApp. Там знаходимо плагін Autorize, який встановлюємо за допомогою кнопки install. Або використовуємо другий варіант качаємо за посиланням і потім встановлюємо Бурп.

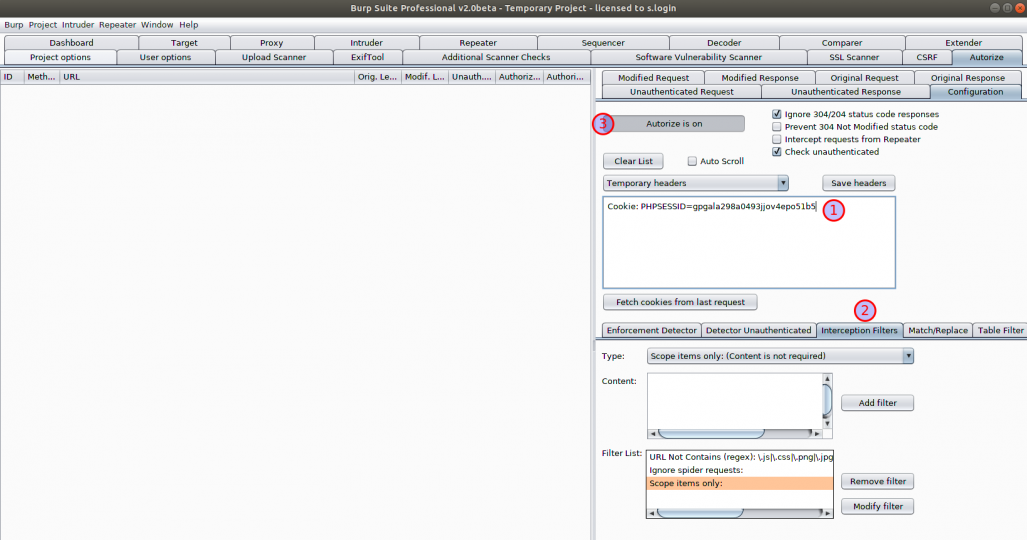

У вас з'явиться додаткова вкладка у вашому навароченому бурпі ... Переходимо в неї, в ній нам треба додати всього лише куку користувача з низькими привілеями, щоб інструмент підставляв цю куку і перевіряв чи доступна сторінка, яка доступна для користувача з великими привілеями. Сторінки доступні адміну ми проклацуватимемо руками в браузері, в якому налаштуємо проксю.

Тепер налаштуйте проксю між бурп сьютом і firefox, як це робити я писав колись у цій статті.

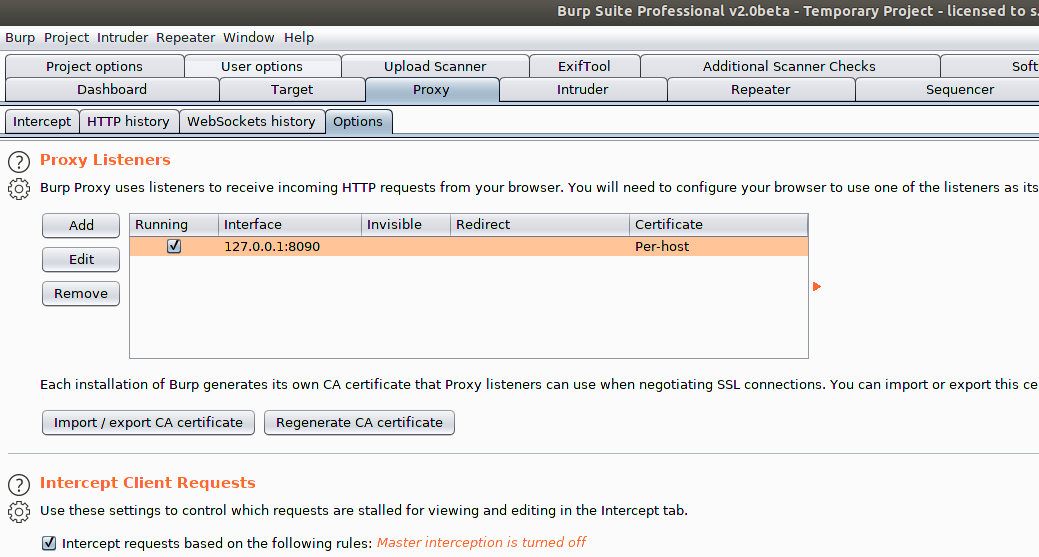

Налаштування проксі в бурпі.

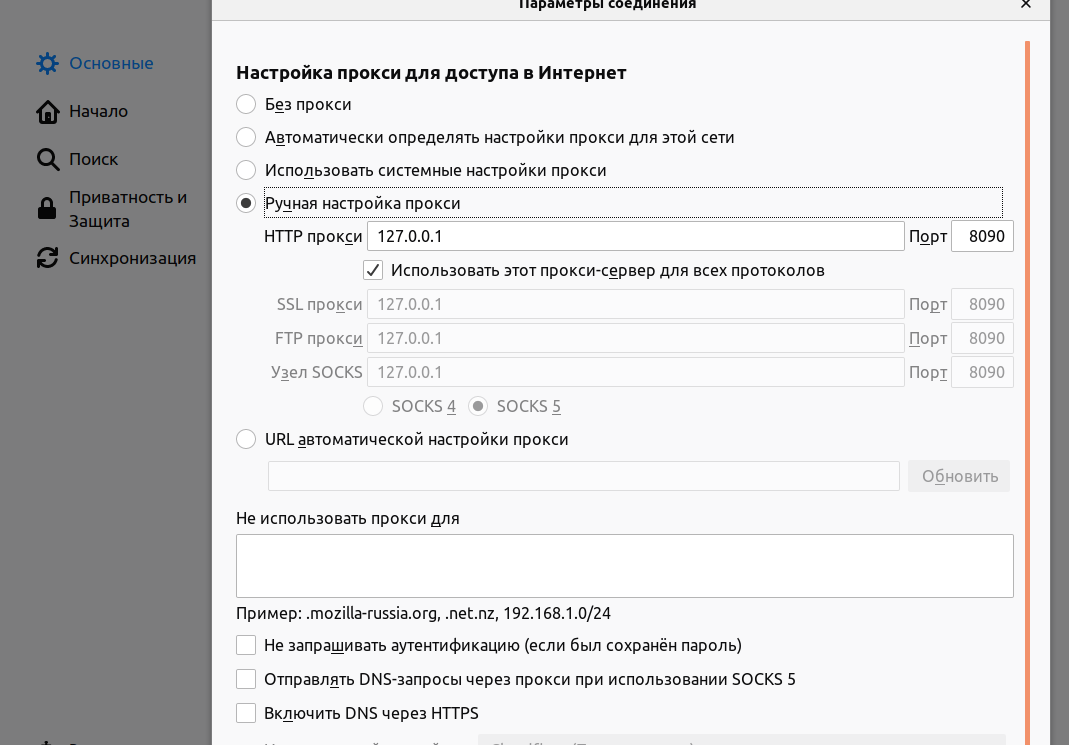

Налаштування проксі в Firefox.

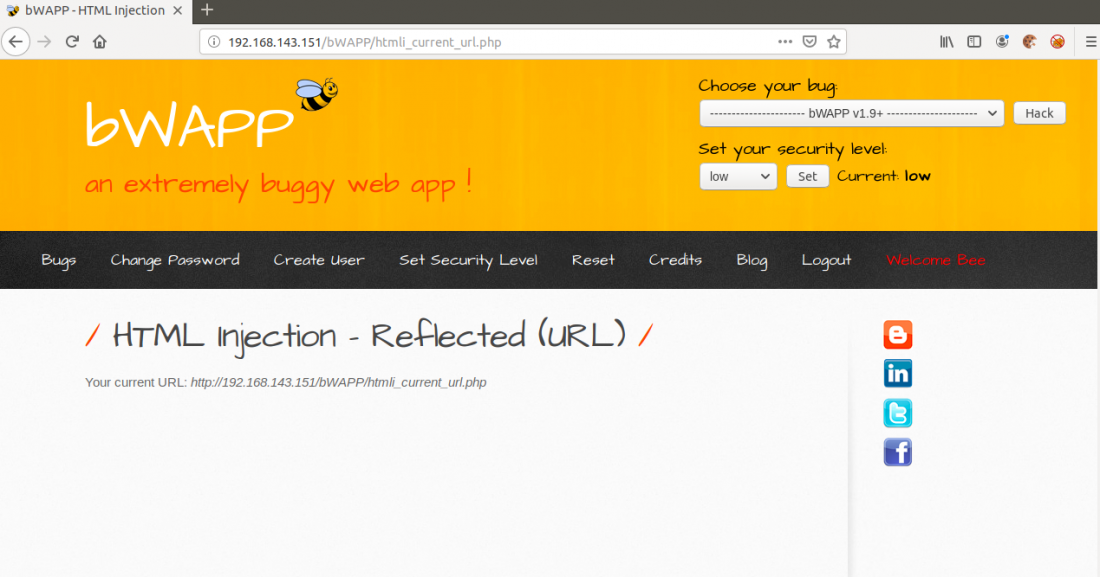

Тепер заходимо на сторінку проекту, який хочемо перевірити, не авторизуємося, нехай це буде користувач із низькими привілеями. Як приклад будемо юзати проект bwapp.

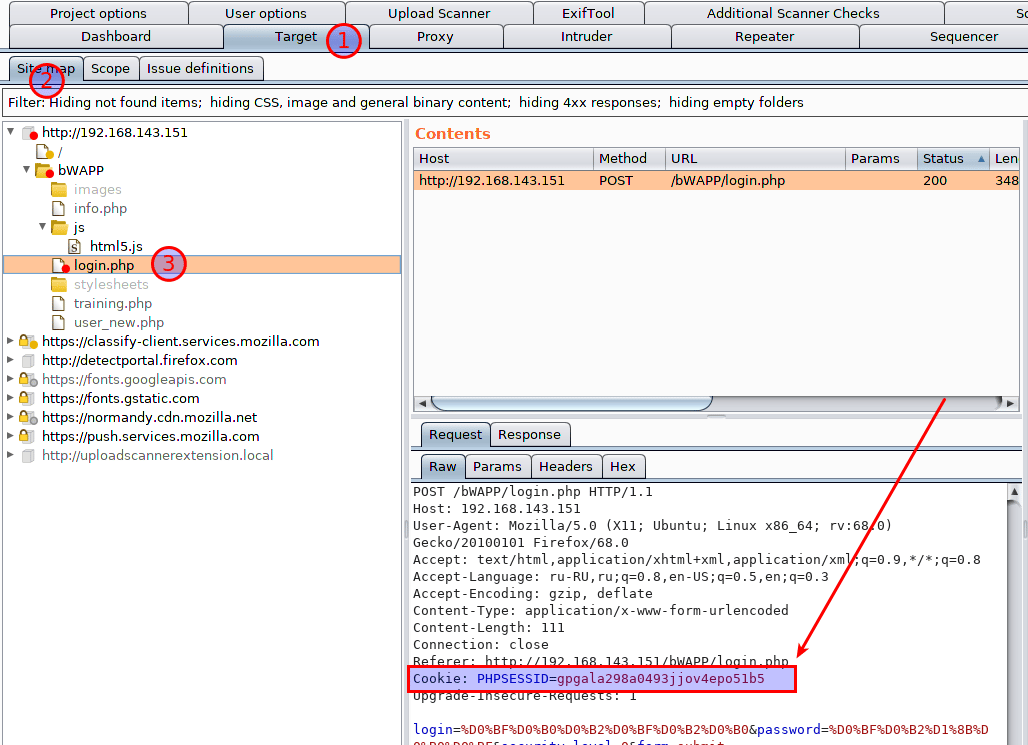

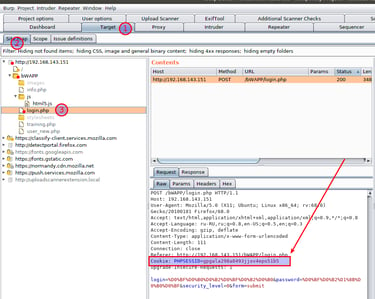

Після того, як ми відкрили сторінку в браузері, в Burp Suite посипляться вже різні реквести та респонси від програми, знаходимо нашу програму і достатньо взяти з будь-якого реквеста куку. І тому що ми не залогінені, це буде кука користувача з низькими привілеями. Копіюємо всю куку в наш плагін.

З скопійованою кукою переходимо у вкладку Autorize, там вставляємо нашу куку і задаємо фільтр, якщо вам не треба враховувати якісь параметри... А потім натискаємо кнопку Autorize is on.

Потім нам потрібний користувач з великими привілеями. Тепер ми на нашому проекті просто залогінімося під адміном. Після того, як ми авторизуємося, нам буде видана кука з великими привілеями, і ми просто починаємо блукати за посиланнями в нашому проекті, щоб перевірити, а чи доступні ці посилання для користувача з нижче привілеями.

При відвідуванні кожної сторінки нашого проекту, ми будемо бачити в плагіні чи потрапив користувач на ту ж сторінку, куди ми перейшли адміном або не потрапили. Як писав вище, якщо буде зелений реквест, то користувач не потрапив і треба розбиратися, чи має він бути доступом до тієї сторінці чи реквесту. Якщо реквест жовтий та червоний, він має доступу до цієї сторінки або реквесту.

Погодьтеся, крутий плагін для автоматизації пошуку вразливості, та й настільки поширеної на веб проектах, та й не тільки на веб проекту, а й на мобільних нативних програмах. Уявіть, якщо зловмисник має доступ до реквесту видалити вашу базу даних.... Представте її наслідки для вашої компанії...