Security Testing OWASP TOP 10

Старт курсу: з 08.09.2025

Тривалість: 10 занять по 2 години

Заняття: 2 рази на тиждень ПН та ЧТ о 18:00

Група: до 10 людей

Місце проведення: Google meet

Запис відео курсу буде надіслано на пошту

Вартість курсу: 15000 грн

Зараз, коли індустрія інформаційних технологій росте експоненційно, питання кібербезпеки стає ще актуальнішим. Кожного дня з’являються нові веб-додатки, системи та технології, що відкривають широкі можливості, але разом із цим збільшують потенційні загрози для безпеки. Кіберзлочинці стають все винахідливішими і завзятішими в своїх атаках, і тому нам важливо бути завжди готовими захищати наші веб-додатки.

Не можна не враховувати той факт, що країна-агресор росія активно здійснює постійні кібератаки на інфраструктуру та веб-додатки. Це нагадує нам про важливість глобальної співпраці та підготовки, щоб ефективно протистояти таким загрозам.

На нашому тренінгу ми докладаємо всіх зусиль, щоб готувати вас до викликів цього складного кібербезпечного ландшафту. Ми віримо, що навчання та практика є найкращими способами захисту ваших веб-додатків і даних від кіберзагроз.

Чому варто взяти участь?

Актуальність стандартів:

Курс не обмежується класичними вразливостями — ми впроваджуємо оновлений OWASP Top 10:2025, який виходить у другій половині 2025 року. Ви працюватимете з найактуальнішими рекомендаціями у сфері веб-захисту.

OWASP LLM Security:

Окрім веб-загроз, ми також інтегруємо OWASP LLM (Security for Large Language Models) — сучасний стандарт для захисту генеративних AI-додатків. Ви навчитесь розпізнавати й протидіяти новим ризикам: prompt injection, data/model poisoning, system prompt leakage, insecure output handling, misinformation та інші. Це дає унікальну перевагу — ви будете готові не тільки до класичних атак, але й до викликів епохи AI.

Глибокі знання OWASP TOP 10:

Ви не тільки дізнаєтесь про основні вразливості з OWASP Top 10, але й зрозумієте, як їх виявляти та ефективно захищати ваші веб-додатки.

Багато практики:

Ми віримо в активне навчання, тому більша частина часу буде відведена практичним завданням. Ви зможете застосовувати знання одразу на заняттях і під час домашніх завдань.

Практичні рекомендації:

На кожному занятті ви отримаєте конкретні поради та best practices з виявлення і виправлення вразливостей.

Підготовка до написання репортів:

Одна з ключових частин курсу — навчання, як писати детальні та інформативні репорти про знайдені вразливості. Це критично важлива навичка для роботи у сфері безпеки.

Сертифікат:

Після успішного завершення курсу та складання фінального іспиту ви отримаєте сертифікат, що підтверджує ваші знання та навички в області безпеки веб-додатків.

Консультації після курсу:

Ми залишаємося на зв’язку з учасниками після навчання — відповідаємо на питання та допомагаємо з практичними кейсами.

Реєструйтесь прямо зараз та приєднуйтесь до групи професіоналів, готових захищати цифровий світ від кібернападів.

Інструменти, які будуть використані на тренінгу:

ChatGPT (для генерації payloads та симуляції атак), OWASP LLM Playbook + PromptBench, Sqlmap, Burp Suite, OWASP ZAP, Metasploit, Nmap, Ettercap, Wireshark, Social engineering toolkit, BeEF, Rainbowcrack, Hashcat, LOIC, Shodan, Google Hacking Database, ExifTool, Cloudfail, Wappalyzer.

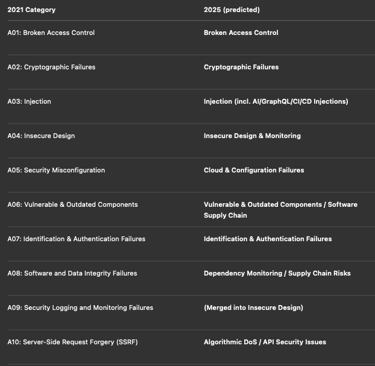

Що змінилося в новому OWASP 2025:

Демо OWASP 2021:

Програма курсу OWASP TOP 10:

1) Introduction into Security Testing:

1.1 History security

1.2 Hacker attacks

1.3 Security testing in SDLC

1.4 Tools for Security testing

1.5 OWASP TOP 10

1.6 OWASP ASVS

1.7 OWASP Testing Guide

1.8 OWASP LLM

2) A1:Broken Access Control

2.1 Causes of Broken Access Control

• Role-based vs. Attribute-based access issues

• API authorization flaws (BOLA / IDOR)

• Cloud IAM misconfigurations

2.2 Demo & Practice

• Burp Suite: testing IDOR in REST & GraphQL

• API fuzzing with OWASP ZAP

• Cloud IAM misconfiguration demo

2.3 Protection Recommendations

• Principle of least privilege

• Enforcing access rules server-side

• Secure API Gateway, RBAC/ABAC enforcement

3) A2:Cryptographic Failures

3.1 Causes of “Cryptographic Failures” vulnerability

• Weak or outdated algorithms (MD5, SHA1, DES)

• Poor key management (JWT flaws)

• Misuse of TLS/HTTPS

3.2 Demo and Practice with Wireshark and Ettercap

3.3 Protection Recommendations

4) A3:Injection

4.1 Causes

• SQL, NoSQL injections

• GraphQL injection & query batching

• AI prompt injection (LLM jailbreaks)

4.2 Demo & Practice

• Sqlmap

• Burp Suite (NoSQLi, GraphQL query tampering)

• Garak (LLM injection testing)

4.3 Protection

• Parameterized queries / ORM

• GraphQL schema hardening & depth limiting

• LLMGuard / input validation

• Input/output encoding

5) A04:Insecure Design

5.1 Causes

• Missing security controls in design phase

• Lack of logging/monitoring

• Weak threat modeling

5.2 Demo & Practice

• Show insecure workflow (password reset flaws)

• Threat modeling exercise

5.3 Protection

• Secure SDLC & threat modeling

• Centralized logging (SIEM)

• Security by design checklists

6) A5:Cloud & Configuration Failures

6.1 Causes

• Misconfigured S3 buckets, open storage

• Default passwords, exposed admin panels

• Container misconfigurations

6.2 Demo & Practice

• Shodan: finding exposed services

• Misconfigured S3 bucket exploitation

• Kubernetes misconfig demo

6.3 Protection

• Infrastructure as Code (Terraform + security scanning)

• CIS benchmarks

• Continuous config monitoring

7) A6:Vulnerable & Outdated Components / Supply Chain

7.1 Causes

• Using outdated dependencies

• Dependency confusion / typosquatting

• CI/CD pipeline injection

7.2 Demo & Practice

• Dependency scanning (OWASP Dependency-Check)

• Typosquatting package demo (PyPI/NPM)

• Supply chain poisoning attack

7.3 Protection

• SBOM (Software Bill of Materials)

• Verified package sources/signatures

• CI/CD hardening

8) A7:Identification and Authentication Failures

8.1 Causes

• Weak password policies

• Poor MFA implementation

• Session hijacking (cookie theft)

8.2 Demo & Practice

• Burp Suite: session fixation/hijacking

• Burp Suite: brute force demo

• Token replay attack demo

8.3 Protection

• MFA enforcement

• Strong session management (short TTL, secure cookies)

• Use OAuth2/OpenID Connect properly

9) A8:Dependency Monitoring / Integrity Failures

9.1 Causes

• Unsigned software updates

• Tampered images/containers

• Lack of integrity verification

9.2 Demo & Practice

• Verify package integrity failure

• Malicious Docker image demo

• Hash-check bypass exercise

9.3 Protection

• Code signing & signature verification

• Notary for containers

• Secure CI/CD pipelines

10) A9:Algorithmic DoS (ReDoS)

10.1 Causes

• Regex complexity (catastrophic backtracking)

• Hash collision DoS

• Resource exhaustion (XML bombs)

10.2 Demo & Practice

• ReDoS demo (evil regex on vulnerable server)

• Hash collision attack simulation

• Billion Laughs XML bomb

10.3 Protection

• Safe regex engines

• Input size limitations

• Resource quotas & WAF rules

11) Unsafe AI & LLM Integration

11.1 Causes

• Prompt injection

• Model/data poisoning

• System prompt leakage

• Insecure plugin/tool access

11.2 Demo & Practice

• Garak: automated prompt injection testing

• PromptBench: jailbreak attempts

• Data poisoning attack lab

• LangSmith: logging & monitoring prompt attacks

11.3 Protection

• Input/output filtering (LLMGuard)

• Context separation (system vs user prompts)

• Red teaming AI models • Secure plugin permissions

Старт курсу: з 08.09.2025

Тривалість: 10 занять по 2 години

Заняття: 2 рази на тиждень ПН та ЧТ о 18:00

Група: до 10 людей

Місце проведення: Google meet

Запис відео курсу буде надіслано на пошту

Вартість курсу: 15000 грн