Burp suite: Plugin IP rotate

IP rotate розширення дозволяє легко розкручувати API. Увесь трафік Burp Suite для цільового хосту на точки API, направляється через різні IP-адреси. Це корисно, щоб обійти різні види блокування IP-адрес, як-от захист від brute force, обмеження швидкості API або блокування WAF які блокують в основному на основі IP-адреси.

TOOLS FOR FIND VULNERABILITY

Burp Suite: Plugin IP rotate

IP rotate розширення дозволяє легко розкручувати API. Увесь трафік Burp Suite для цільового хосту на точки API, направляється через різні IP-адреси.

Це корисно, щоб обійти різні види блокування IP-адрес, як-от захист від brute force, обмеження швидкості API або блокування WAF які блокують в основному на основі IP-адреси.

Налаштування плагіну в Burp

З коробки Burp не підтримує ротацію IP. Однак існує безкоштовне розширення Burp, написане Rhino Security Labs під назвою ip-rotate , яке може це зробити.

Ви можете знайти це розширення в BApp Store. Вам потрібно буде переконатися, що ви попередньо встановили Jython для роботи з Burp плагіном. Прочитайте ці інструкції, якщо ви не знаєте, як це зробити. Ви також можете ознайомитися з деякими іншими ресурсами, які я маю для налаштування та вивчення Burp, якщо це для вас нове.

Встановити ip-rotate

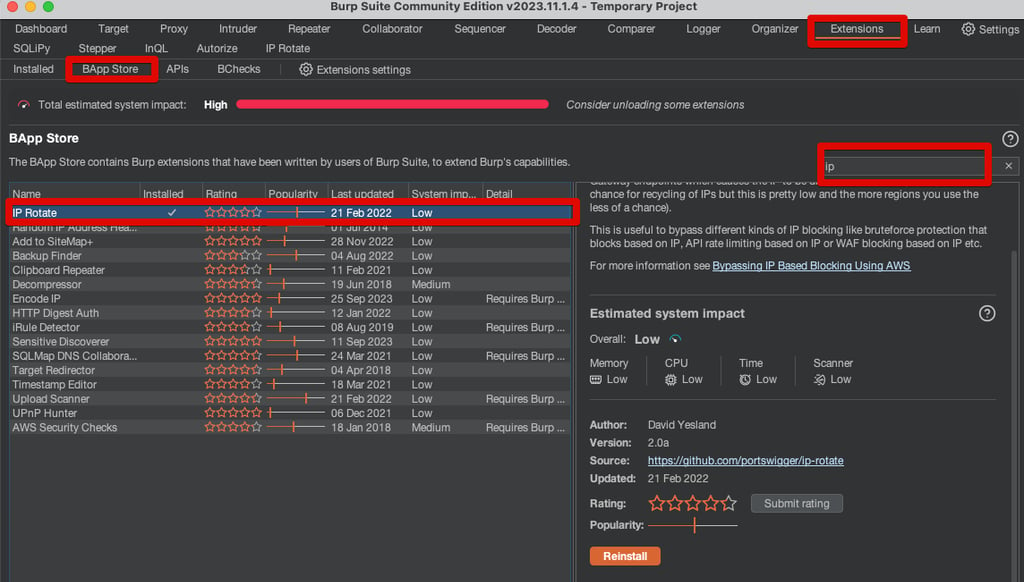

Відкрийте Burp Suite і натисніть на вкладку Extensions .

Натисніть підвкладку BApp Store .

Знайдіть « IP». Виберіть « IP Rotate »

Натисніть « Встановити ».

Як це показано на скірі вище.

Налаштувати ip-rotate

Коли розширення встановлено, ви повинні побачити нову вкладку «ip-rotate». Натисніть на нього, щоб завантажити інтерфейс налаштування.

Введіть ключ доступу та секретний ключ доступу , які ми створимо в AWS. У розділі « Цільовий хост » введіть доменне ім’я хосту, який потрібно атакувати, щоб обійти обмеження швидкості. Під час першої перевірки, чи це працює, ви можете скористатися службою відстуку IP-адрес, наприклад https://ifconfig.co , щоб перевірити все.

Поки що НЕ натискайте кнопку « Увімкнути ». Давайте створимо спочатку обліковий запис на амазоні та візьмемо з відти ключи для доналаштування нашого плагіну.

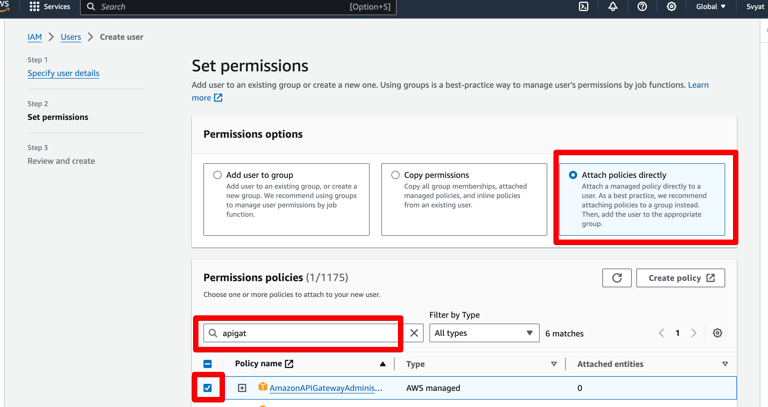

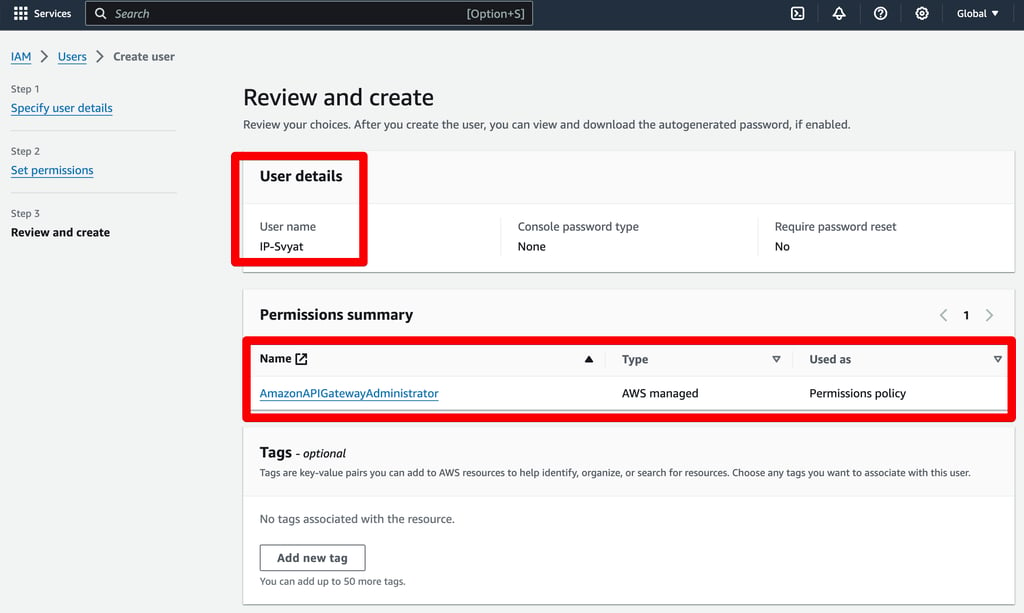

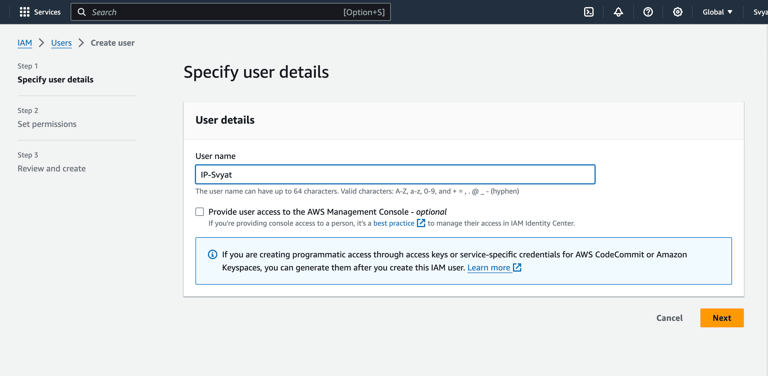

У розділі «Параметри дозволів» виберіть «Прикріпити політики безпосередньо». Знайдіть « AmazonAPIGatewayAdministrator » і виберіть його, щоб приєднати політику до користувача. Натисніть « Далі ».

Перевірте налаштування, щоб переконатися, що вони правильні, а потім натисніть « Створити користувача ».

Створіть облікові дані безпеки

Після створення облікового запису нам потрібно згенерувати секретний ключ доступу, який ми зможемо використовувати в Burp для зв’язку з API.

Після створення користувача натисніть «Переглянути користувача », щоб повернутися до облікового запису.

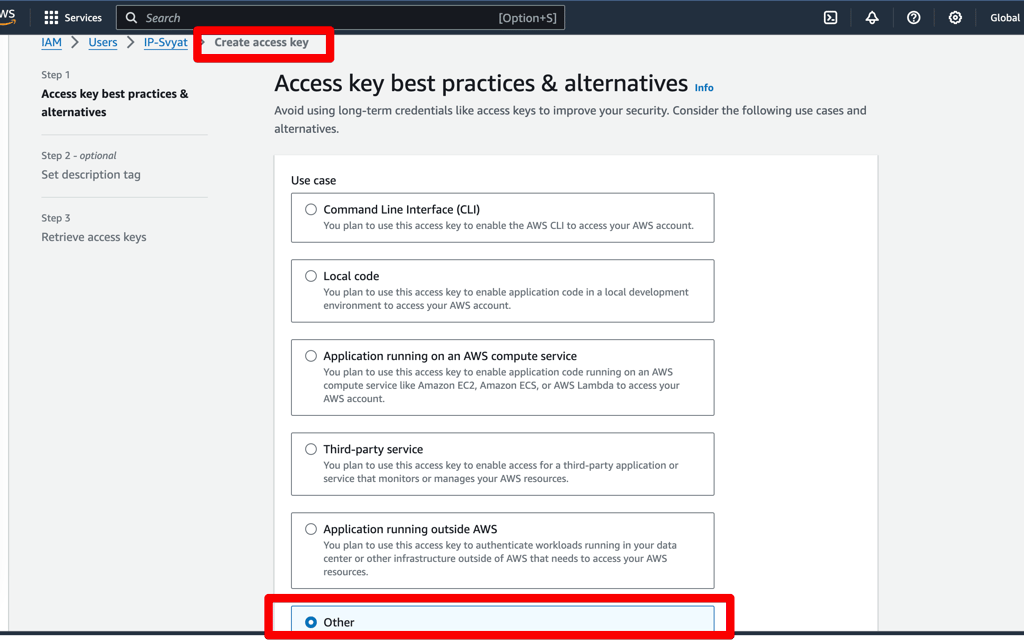

Виберіть вкладку « Облікові дані безпеки» та прокрутіть вниз до «Ключі доступу» . Натисніть «Створити ключ доступу».

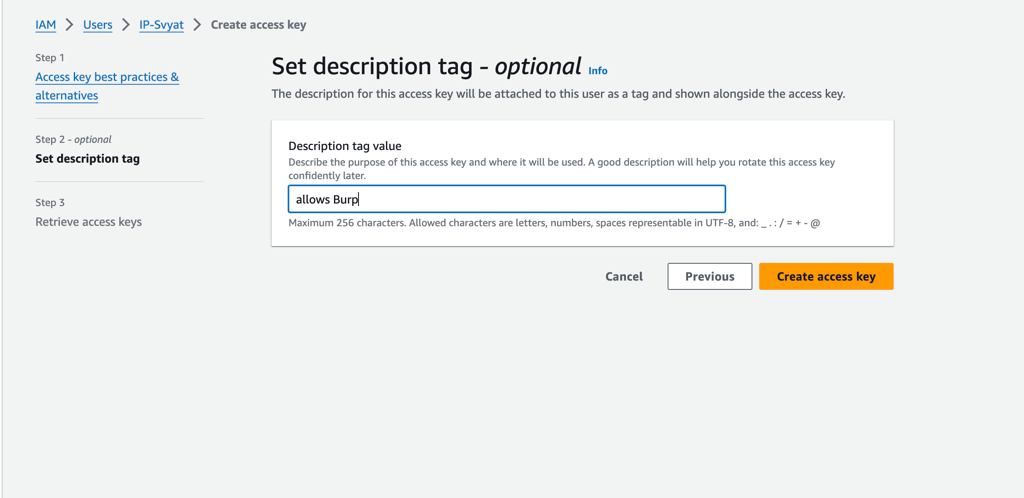

У розділі « Ключ доступу до найкращих практик » виберіть « Інше ». Натисніть « Далі ».

Введіть опис. Потім натисніть « Створити ключ доступу ».

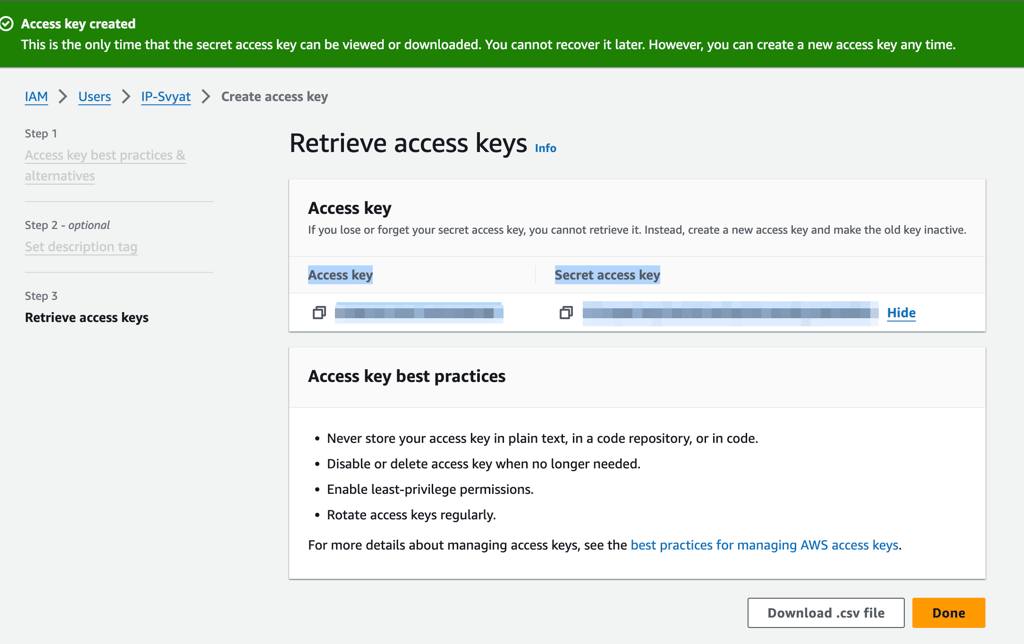

Тепер вам буде запропоновано « Ключ доступу » та « Секретний ключ доступу ». Зберігайте їх у безпечному місці, оскільки облікові записи неможливо відновити, коли ви покинете цю сторінку.

Тепер повертаємось в Burp Suite, вставимо ті ключі які отримали з AWS.

Тест ip-rotate

Отже, перш ніж увімкнути ротацію IP-адрес у Burp, давайте подивимося, що станеться, якщо її НЕ включати.

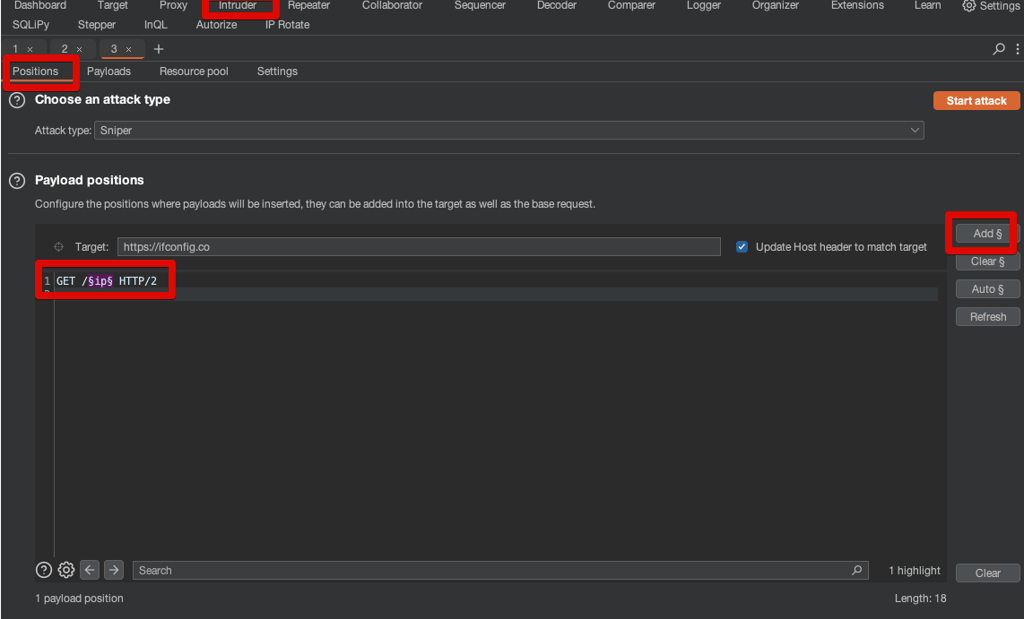

Відкрийте Intruder і створіть простий запит до тестової служби відстуку IP-адрес. Налаштуйте один параметр вставки, щоб ми могли змусити різні запити імітувати атаку.

Ось приклад для ifconfig.co:

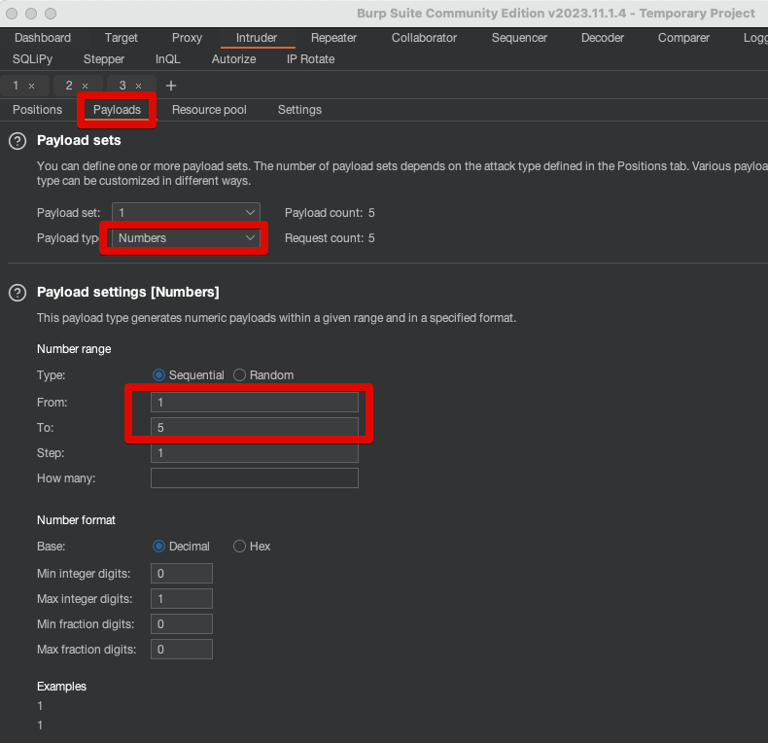

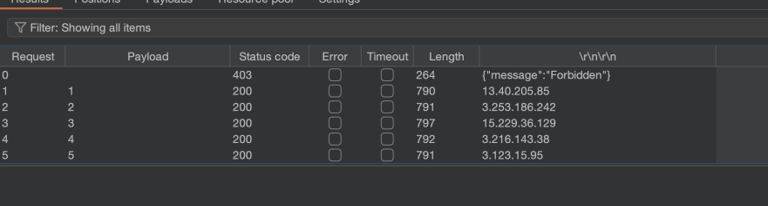

Перейдіть на вкладку «Корисне навантаження» та налаштуйте просте корисне навантаження з послідовними номерами від 1 до 5.

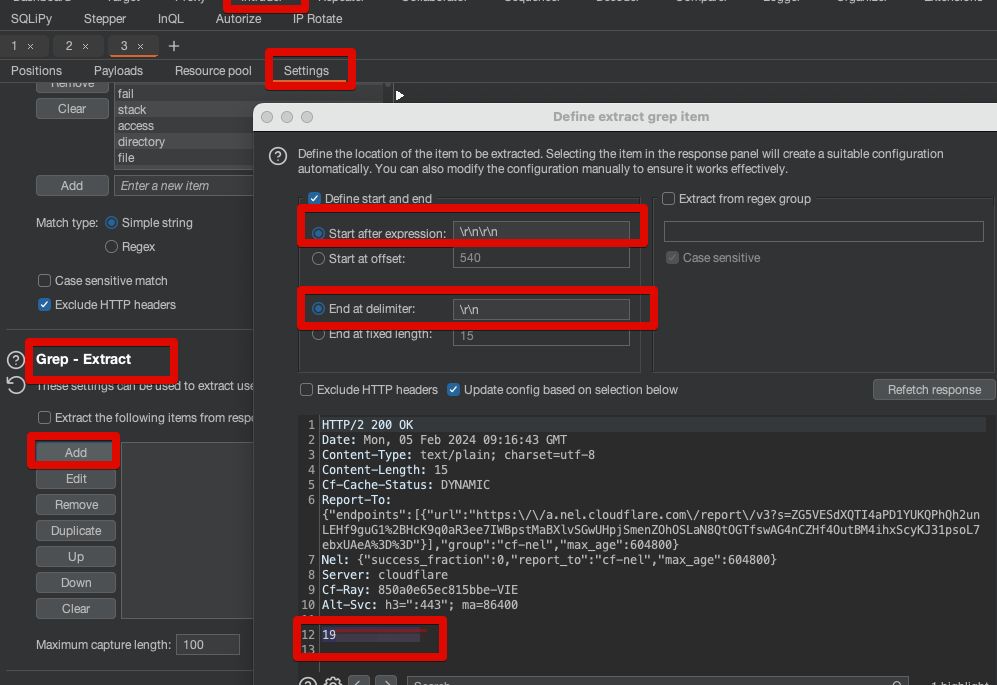

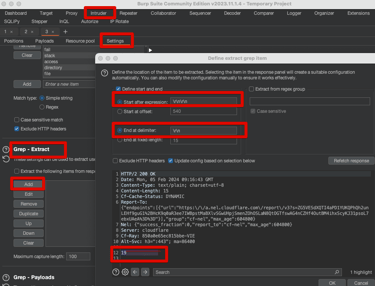

Перейдіть на вкладку «Параметри» та налаштуйте « Grep – Extract », щоб повернути IP-адресу. У нашому випадку тіло — це IP-адреса, тому, якщо ми розберемо перший рядок після «rnrn» (який представляє тіло в HTTP), ми зможемо побачити IP-адресу, повернуту для кожного запиту.

Тепер натисніть «Почати атаку». Ви повинні побачити, що кожен запит надійшов з однієї IP-адреси.

Тепер поверніться до розширення ip-rotate і включіть його. Це займе кілька хвилин, поки розширення зв’яжеться з AWS, щоб запустити API Gateway.

Коли з’явиться повідомлення, що його ввімкнено, поверніться до Intruder і повторіть атаку. Тепер ви помітите, що для кожного запиту використовувався інший IP.

Опача, пройшли, бо поганий контроль над обмеженням швидкості API!!

Що слід враховувати

Отже, як бачите, цей підхід до ротації IP дуже добре працює в Burp Suite. Однак варто врахувати кілька речей.

Це не вплине на конфігурації спорідненості сеансу. Якщо API використовує інші форми метаданих для відстеження вашого сеансу (файли cookie, маркери, спеціальні заголовки тощо), це не завжди працює. Це рідко можна побачити, але сучасні методи безпечного кодування стають більш стійкими до такого типу атак.

Звичайно, якщо ви можете це виявити, ви можете змінити свої атаки в Burp, щоб видалити ці метадані за потреби. 😈

Однак, коли використовуються звичайні шлюзи API, WAF і балансувальники навантаження, це втрачає нормальне обмеження швидкості API на основі обмеженя IP-адрес.

Додатковою перевагою є те, що це вимкне будь-які інші засоби безпеки, засновані на блокуванні IP. Це може бути корисним, якщо ви виконуєте будь-яку атаку грубої сили або перерахування, яке регулярно блокує вас.

Слідкуйте за своїми хмарними витратами

Отже, перевага використання ip-rotate полягає в тому, що він автоматично налаштовує та видаляє екземпляри AWS API Gateway, що дозволяє вам отримувати різні віртуальні IP-адреси в центрах обробки даних Amazon з усього світу.

Не забувайте вимкнути розширення, коли закінчите з атаками. В іншому випадку ви можете продовжувати працювати з екземпляром API Gateway. Перегляньте сторінку цін на AWS API Gateway , щоб дізнатися, як ці витрати можуть виглядати.

Хороша новина полягає в тому, що безкоштовний рівень дозволяє здійснювати 1 мільйон викликів API на місяць до того, як з вас буде стягнуто плату. Після цього це приблизно 1 долар США за кожен мільйон запитів. Перегляньте сторінку з цінами, щоб дізнатися, як все це відбувається. Останнє, що вам потрібно, це неочікуваний рахунок AWS за ресурси, про які ви забули.

Висновок

Обхід обмеження швидкості API за допомогою ротації IP-адрес у Burp Suite відкриває безліч можливостей для проведення ефективнішого та результативного тестування. Це потужний спосіб пом’якшити обмеження, накладені заходами безпеки, наприклад блокуванням IP-адрес.