OSINT with Chat GPT

За допомогою цієї статі ти отримаєш великий набір підказок, як запитувати у CHAT GPT як проводити пошуки в тому чи іншому інструменті.

TOOLS FOR FIND VULNERABILITY

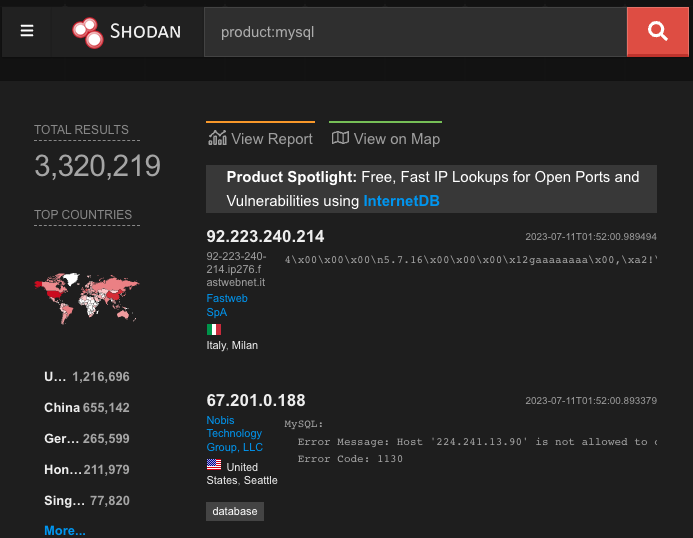

shodan.io

Напиши декілька запитів Shodan для пошуку у відкритих базах даних

product:mongodb

product:elasticsearch

product:mysql

product:postgresql

product:redis

product:cassandra

product:influxdb

product:couchdb

Напиши синтаксис Shodan для моніторингу відкритих портів певної компанії

hostname:gazeta.ru port:21

Напиши синтаксис Shodan, щоб перерахувати всі незахищені громадські точки Wi-Fi у місті

city:"<city_name>" port:80,443

Напиши синтаксис Shodan для моніторингу уразливості серверів у певній країні

counry:RU has_vuln:true

Напиши синтаксис Shodan для моніторингу Криму

geo:45.3322,34.3831,1000 webcam

geo:45.3322,34.3831,1000 router

Kali Linux

Чи можеш ти надати мені докладні кроки для анонімізації з’єднання в Kali Linux за допомогою проксі-ланцюжків і macchanger, включаючи будь-які необхідні зміни коду?

Встановлення проксі-ланцюжків:

Встановіть пакет tor за допомогою наступної команди:

sudo apt-get install torПісля встановлення запустіть службу tor командою:

sudo service tor start

Налаштування проксі-сервера:

Відкрийте файл конфігурації проксі-сервера torrc для редагування:

sudo nano /etc/tor/torrcРозкоментуйте або додайте наступні рядки в файл:

SOCKSPort 9050

SOCKSPolicy accept 127.0.0.1Збережіть зміни та закрийте файл.

Налаштування macchanger:

Встановіть пакет macchanger за допомогою команди:

sudo apt-get install macchanger

Зміна MAC-адреси:

Виконайте команду sudo macchanger -r <інтерфейс> для зміни MAC-адреси інтерфейсу. Наприклад,

sudo macchanger -r eth0

Налаштування проксі-сервера в системі:

Відкрийте налаштування системного проксі у вашій ОС.

Налаштуйте SOCKS-проксі на адресу 127.0.0.1 та порт 9050.

Перевірка анонімності:

Відкрийте браузер та переконайтеся, що ви зараз використовуєте проксі-сервер tor.

Напиши синтаксис для theHarvester, recon-ng і Creepy в Kali Linux, зосереджених на дослідженнях облікових записів у соціальних мережах.

1) theHarvester:

theHarvester -d <domain> -b <source>

Замініть <domain> доменом або компанією, яку ви хочете дослідити.

Замініть <source> на вказані джерела, які містять соціальні мережі, наприклад google, linkedin, twitter, тощо.

Приклад використання:

theHarvester -d example.com -b google,linkedin2) recon-ng:

Запуск recon-ng: recon-ng

Після запуску, введіть команду show modules для перегляду доступних модулів.

Виберіть модуль для соціальних мереж, наприклад, recon/profiles-profiles для профілів в соціальних мережах.

Налаштуйте параметри модуля, такі як source (наприклад, twitter) і company (наприклад, example).

Запустіть модуль командою run.

3) Creepy:

Запуск Creepy: creepy

Після запуску, введіть ключове слово або ім'я користувача для пошуку.

Виберіть соціальну мережу, наприклад, Twitter або Flickr.

Creepy буде сканувати відкриті облікові записи і збирати інформацію про них.

Тут ти знайдеш для себе корисні запити до різних інструментів, які ти можеш запитати у чата GPT, а він тобі дасть відповіді як правильно виконати запит по твоїй задачці. Стаття побудована на запиті та на відповіді від чату, щоб у вас було розуміння правильної відповіді, тому що відповіді від чату можуть різнитися в залежності від того хто та в якому контексті побудована кімната з чатом. Після прочитання цієї статі ти будеш знати в яких місцях і як шукати інформацію для виявлення усього що тобі потрібно, де б ця інформація не була, чи то інтернет, чи то дарк нет.

Google Dorks

Напиши запит в Google, який шукатиме конфіденційні документи у форматі PDF або DOC(x) у будь-якому домені?

site:example.com confidential OR sensitive OR internal filetype:pdf OR filetype:doc OR filetype:docx

Напишіть приклади синтаксису Google dork для дослідження можливих вразливостей у певному домені.

1) Пошук відкритих каталогів або файлів:

site:example.com intitle:"Index of" OR intitle:"Directory listing" OR inurl:/uploads/ OR inurl:/backup/

Цей запит шукає каталоги чи файли, які могли бути помилково розкриті в домені "example.com". Він шукає сторінки, заголовки яких містять «Індекс» або «Список каталогу», а URL-адреси містять «/uploads/» або «/backup/».

2) Пошук відкритих конфігураційних файлів веб-сервера:

site:example.com ext:conf OR ext:config OR ext:ini

Цей запит шукає файли конфігурації (наприклад, Apache або Nginx), які могли бути випадково розкриті в домені "example.com". Він шукає файли з такими розширеннями, як .conf, .config або .ini.3) Пошук вразливих веб-додатків:

site:example.com intitle:"Error: 404" OR intitle:"Error: 500" OR intitle:"Error: 503" OR intitle:"Error: 403"

Цей запит націлений на сторінки з помилками, які можуть надати підказки про веб-програму або основні вразливості сервера в домені "example.com". Він шукає конкретні повідомлення про помилки, наприклад «Помилка: 404», «Помилка: 500», «Помилка: 503» або «Помилка: 403».

4) Пошук відкритих файлів бази даних:

site:example.com ext:sql OR ext:dbf OR ext:mdb

Цей запит шукає файли бази даних (наприклад, SQL, DBF або MDB), які могли бути випадково розкриті в домені "example.com". Він шукає файли з такими розширеннями, як .sql, .dbf або .mdb.

Напишіть Google Dork для пошуку FTP-серверів за винятком протоколів HTTP і HTTPS

intitle:"index of" inurl:ftp -inurl:http -inurl:https

Pentesting

Поясни потенційне використання aircrack-ng і airodump-ng і підготуй розширений синтаксис для обох інструментів

Aircrack-ng і Airodump-ng — це потужні інструменти, які використовуються для оцінки безпеки бездротової мережі та тестування на проникнення. Ось пояснення кожного інструменту та розширені приклади синтаксису їх використання:

1. Aircrack-ng — це набір інструментів, які використовуються для оцінки та використання вразливостей у мережах Wi-Fi, головним чином зосереджуючись на зломі ключів шифрування WEP і WPA/WPA2-PSK. Він включає кілька компонентів, але найбільш часто використовуваним інструментом є сам Aircrack-ng.

Злом шифрування WEP:

aircrack-ng -b <BSSID> -w <wordlist> <capture_file.cap>

Замініть <BSSID> на BSSID цільової мережі (MAC-адресу), <wordlist> на шлях до списку слів, що містить потенційні паролі, а <capture_file.cap> на файл захоплених пакетів.

Злом шифрування WPA/WPA2-PSK:

aircrack-ng -b <BSSID> -w <wordlist> <capture_file.cap>

Подібно до злому WEP, замініть <BSSID> на BSSID цільової мережі, <wordlist> на шлях до списку слів, що містить потенційні паролі, і <capture_file.cap> на файл захоплених пакетів.

2. Airodump-ng — це універсальний інструмент, який використовується для захоплення та аналізу мережевого трафіку Wi-Fi. Це дозволяє контролювати найближчі бездротові мережі, збирати інформацію про точки доступу та клієнтів, а також перехоплювати пакети для подальшого аналізу.

Моніторинг найближчих мереж:

airodump-ng <interface>

Замініть <interface> на назву вашого бездротового інтерфейсу (наприклад, wlan0).

Захоплення пакетів із певної мережі:

airodump-ng --bssid <BSSID> -c <channel> -w <output_file> <interface>

Замініть <BSSID> на BSSID цільової мережі, <channel> на канал, на якому працює мережа, <output_file> на потрібну назву вихідного файлу та <interface> на назву вашого бездротового інтерфейсу.

Захоплення пакетів у певному діапазоні каналів:

airodump-ng -c <start_channel>-<end_channel> -w <output_file> <interface>

Замініть <start_channel> і <end_channel> на потрібний діапазон каналів, <output_file> на назву вихідного файлу, а <interface> на ваш бездротовий інтерфейс.

Поясни netdiscover і підготуй синтаксис для моніторингу пристроїв, підключених до мережі

Netdiscover — це інструмент сканування мережі, який використовується для виявлення пристроїв, підключених до мережі. Він надсилає ARP-запити та аналізує відповіді, щоб визначити IP- та MAC-адреси пристроїв, присутніх у мережі. Netdiscover зазвичай використовується для розвідки мережі та виявлення потенційних загроз безпеці або неавторизованих пристроїв. Синтаксис для моніторингу пристроїв, підключених до мережі за допомогою Netdiscover:

netdiscover -r <IP_range>

<IP_range> представляє діапазон IP-адрес для сканування. Наприклад, ви можете використовувати певну підмережу, як-от 192.168.1.0/24, для сканування всіх пристроїв у локальній мережі. Ось приклад того, як використовувати Netdiscover для моніторингу пристроїв у мережі:

netdiscover -r 192.168.1.0/24

Ця команда сканує всі IP-адреси в підмережі 192.168.1.0/24, щоб ідентифікувати пристрої, підключені до мережі. Netdiscover відобразить IP-адреси, MAC-адреси та інформацію про виробника (за наявності) виявлених пристроїв.

IMINT

Перелічи інструменти для пошуку зображень, крім Google Images, Bing Images, Yandex Images і TinEye

Baidu Image Search: Baidu Image Search (https://image.baidu.com) - це китайський пошуковик, який надає можливість здійснювати зворотний пошук зображень. Він може бути корисним для пошуку зображень, які можуть бути в основному відображені в китайськомовних джерелах.

Pinterest Visual Search: Pinterest (https://www.pinterest.com) - це соціальна мережа і пошукова платформа, яка також має можливість зворотного пошуку зображень. Ви можете завантажити або вставити URL зображення, щоб знайти схожі зображення, або використовувати функцію "Related Pins" для пошуку схожих контенту.

Reddit Reverse Image Search: Reddit (https://www.reddit.com) - популярна соціальна мережа, яка також має спільноту Reverse Image Search. Ви можете надіслати зображення у відповідну спільноту, і користувачі допоможуть вам знайти подібні або джерела цього зображення.

Надай докладні кроки для проведення аналізу IMINT на фотографії, на якій зображено невідоме місце в Південній Африці

Збережіть фотографію: Завантажте або отримайте доступ до фотографії, яку ви бажаєте проаналізувати. Переконайтеся, що вона має достатньо деталей для аналізу.

Метадані зображення: Перевірте метадані зображення, щоб зібрати доступну інформацію. Це включає деталі, такі як дата та час зйомки фотографії, модель камери, координати GPS та іншу важливу інформацію. Клацніть правою кнопкою миші на фотографії і виберіть "Властивості" або використовуйте програму перегляду зображень, яка відображає метадані.

Візуальний аналіз: Ретельно дослідіть фотографію на наявність візуальних підказок та деталей, які можуть допомогти визначити місце. Шукайте характерні орієнтири, будівлі, знаки, рослинність, дорожні схеми, транспортні засоби або будь-які інші впізнавальні риси.

Онлайн картографічні сервіси: Використовуйте онлайн картографічні сервіси, такі як Google Maps, Bing Maps або OpenStreetMap, щоб шукати можливі співпадіння або схожі місця. Вручну порівнюйте візуальні елементи на фотографії з супутниковими знімками або видом з вулиці на картографічному сервісі. Шукайте відповідні риси, схеми доріг, рельєф або інші впізнавальні ознаки.

Інструменти геолокації: Використовуйте інструменти або веб-сайти геолокації, які можуть видобувати координати GPS з фотографії та надавати можливі відповідні місця розташування. Інструменти, наприкладу GeoImgr (https://www.geoimgr.com/), можуть бути корисними для вилучення та аналізу геолокаційних даних.

Вивчення місцевого контексту: Дослідіть і проаналізуйте місцевий контекст Південної Африки, включаючи регіон або провінцію, де може бути зроблена фотографія. Розгляньте такі фактори, як характерні архітектурні стилі, культурні елементи, особливості рослинності або унікальні географічні риси, пов'язані з конкретними районами.

Консультація з місцевими експертами: За необхідності звертайтеся до місцевих експертів або форумів, присвячених Південній Африці або географії Південної Африки, для отримання допомоги. Вони можуть надати цінні висновки або визначити місце, ґрунтуючись на своїх знаннях та досвіді.

Порівняльний аналіз: Порівняйте візуальні елементи і риси на фотографії з наявними довідковими зображеннями або фотографіями відомих місць в Південній Африці. Шукайте схожість архітектури, ландшафтів або інших розпізнавальних ознак, що допоможуть скоротити можливе місце розташування.

Колективні платформи: Розгляньте можливість поділитися фотографією та відповідною інформацією на колективних платформах або форумах, спеціалізованих на аналізі фотографій або ідентифікації місць. Спілкування зі спільнотою експертів часто надає цінні увагу та різні погляди.

Будь ласка, надайте посилання на бази даних зображень або відео дронов

AirVūz (https://www.airvuz.com/) - Один з найбільших ресурсів для дронового відео та фотографій. Містить велику колекцію знімків, знятих дронами з різних куточків світу.

Dronestagram (https://www.dronestagr.am/) - Соціальна мережа, де фотографи можуть ділитися своїми найкращими дроновими знімками. Містить широкий спектр різноманітних фотографій з усього світу.

Pix4D (https://www.pix4d.com/gallery) - Веб-сайт, який включає колекцію професійних дронових знімків та моделей 3D. Ви можете переглядати різні проекти та дослідження, зроблені з використанням програмного забезпечення Pix4D.

Skypixel (https://www.skypixel.com/) - Соціальна платформа, спеціалізована на дронових знімках та відео. Містить колекцію професійних та любительських робіт, які можна оглянути та поділитися своїми власними знімками.

Getty Images (https://www.gettyimages.com/) - Великий веб-сайт з колекцією професійних зображень та відео, включаючи матеріали, зняті дронами. Можна знайти високоякісні знімки з різних категорій, включаючи природу, пейзажі та багато іншого.

Crypto

Які інструменти можуть допомогти дослідити блокчейн-транзакції?

Block explorers: Це веб-сервіси, які дозволяють переглядати та аналізувати блокчейн-транзакції. Найпоширенішим прикладом є Blockchain.info для Bitcoin і Etherscan.io для Ethereum. Вони надають детальну інформацію про блоки, транзакції, адреси гаманців та багато іншого.

Chain analysis platforms: Це спеціалізовані платформи, які надають інструменти для аналізу блокчейн-транзакцій з метою виявлення злочинних дій або іншої недобросовісної активності. Деякі з них включають Chainalysis, CipherTrace та Elliptic. Ці платформи використовують аналітичні методи та алгоритми для виявлення зв'язків між адресами гаманців, ідентифікації сумнівних транзакцій і встановлення профілів користувачів.

Wallet explorers: Це інструменти, які дозволяють досліджувати транзакції для конкретного гаманця. Наприклад, для Bitcoin ви можете використовувати сайт Blockchair.com для аналізу блокчейн-транзакцій певного гаманця.

Data analytics platforms: Існують платформи, які надають розширені аналітичні можливості для дослідження блокчейн-транзакцій. Наприклад, GraphSense - це візуалізаційна платформа для аналізу Bitcoin і інших криптовалют, яка дозволяє відстежувати потоки грошей і виявляти зв'язки між різними адресами гаманців.

Code analysis tools: Якщо ви розумієте програмування і блокчейн-протоколи, ви можете використовувати інструменти аналізу коду, такі як Etherscan для Ethereum або Bitcoin Core для Bitcoin, щоб досліджувати деталі транзакцій, контрактів та блоків на рівні протоколу.

Я знаю ідентифікатор гаманця криптовалюти. Як я можу провести подальше дослідження, щоб отримати більше інформації про користувача?

Blockchain Explorer: Використовуйте блок-експлорер для введення ідентифікатора гаманця та пошуку відповідних транзакцій. Блок-експлорери, такі як blockchain.com для Bitcoin або etherscan.io для Ethereum, дозволяють переглядати історію транзакцій, баланси та іншу інформацію про гаманець.

Аналіз транзакцій: Вивчіть транзакції, пов'язані з ідентифікатором гаманця, для виявлення інших адрес гаманців, з яких були відправлені або отримані кошти. Досліджуйте ці адреси, аналізуйте їхню активність та зв'язки з іншими гаманцями.

Аналіз гаманця: Вивчайте характеристики гаманця, такі як дата створення, частота транзакцій, розмір переказів та інші атрибути. Ці дані можуть надати вам певну інформацію про стиль використання гаманця та можливі зв'язки з користувачами.

Додаткові інструменти: Використовуйте додаткові інструменти аналізу блокчейну, такі як цепові аналітичні платформи або сервіси аналізу ланцюжків, щоб отримати більше інформації про користувача. Наприклад, Chainalysis або CipherTrace надають аналітичні інструменти для виявлення зв'язків між адресами гаманців, аналізу активності та встановлення профілів користувачів.

Зовнішні дані: Шукайте зовнішні дані, які можуть пов'язуватися з ідентифікатором гаманця, такі як публічні ключі або інші відомості, які користувач може розкрити на платформах або форумах.

Надай кроки для зіставлення та візуалізації транзакцій між кількома адресами гаманців криптовалюти

Збережіть транзакційні дані: Зіберіть інформацію про транзакції, пов'язані з кожною з адрес гаманців, які ви плануєте порівняти. Цю інформацію можна отримати з блокчейн-експлорера або за допомогою блокчейн-аналітичних платформ.

Аналізуйте взаємозв'язки: Порівняйте транзакції між різними адресами гаманців, шукаючи спільні входи або виходи. Це може свідчити про взаємодію між цими адресами, таку як перекази коштів або обмін послугами.

Використовуйте графічні інструменти: Використовуйте візуалізаційні інструменти, які дозволяють побудувати графік зв'язків між адресами гаманців і транзакціями. Наприклад, можна використовувати програми для створення графів, такі як Gephi або Cytoscape, для візуалізації і аналізу мережі транзакцій.

Аналізуйте патерни: Досліджуйте патерни та поведінку, що можуть бути виявлені в транзакціях між адресами гаманців. Розгляньте частоту переказів, розміри транзакцій, часові мітки та інші атрибути, які можуть допомогти виявити специфічні звички або зв'язки.

Додаткові дослідження: При необхідності проведіть додаткові дослідження, включаючи звернення до зовнішніх джерел або інших аналітичних інструментів. Деякі блокчейн-аналітичні платформи надають додаткові функції для аналізу зв'язків між адресами гаманців та виявлення можливої недоброзичливої або сумнівної активності.

Як я можу дослідити історію та передумови конкретної події криптовалютний проект?

Зібрати інформацію: Почніть зібрати всю доступну інформацію про криптовалютний проект та подію, яку ви хочете дослідити. Це може включати білий папір проекту, офіційну документацію, відео-презентації, блоги команди проекту, огляди в ЗМІ та інше.

Аналізуйте блокчейн: Досліджуйте блокчейн, на якому працює криптовалютний проект. Вивчайте транзакції, адреси гаманців, розміри транзакцій та інші деталі, що можуть бути пов'язані з подією. Ви можете використовувати блок-експлорери та блок-аналітичні платформи для отримання інформації.

Досліджуйте команду проекту: Дізнайтеся більше про команду, яка стоїть за криптовалютним проектом. Досліджуйте досвід, попередні проекти та репутацію команди. Це може дати вам уявлення про їхні мотивації, вміння та довіру.

Аналізуйте документи та контракти: Перегляньте білий папір, смарт-контракти та інші релевантні документи, пов'язані з криптовалютним проектом. Аналізуйте правила, механізми функціонування, економічну модель та інші аспекти, які можуть вплинути на подію.

Досліджуйте соціальні медіа: Досліджуйте соціальні медіа, форуми та групи, пов'язані з криптовалютним проектом. Дивіться, як спільнота реагує на подію, чи є обговорення, аналізи та думки про неї. Важливо зрозуміти реакцію спільноти та можливий вплив на проект.

Консультуйтеся з експертами: Підтримуйте зв'язок з експертами у сфері криптовалют та блокчейн. Зверніться до них для отримання консультацій, обговорення події та отримання додаткових інсайтів.

Надай кроки для визначення місцезнаходження та власності майнінгових об’єктів для різних криптовалют

Зібрати інформацію про криптовалюту: Ознайомтесь з документацією та веб-сайтом криптовалюти, яку ви хочете дослідити. Вивчіть основні відомості про мережу, алгоритм майнінгу та інші характеристики, які можуть бути важливими для визначення місцезнаходження майнінгових об'єктів.

Аналізуйте публічні дані мережі: Використовуйте блок-експлорери та аналітичні інструменти для перегляду транзакцій та блоків, пов'язаних з криптовалютою. Досліджуйте адреси гаманців, з яких виконуються майнінгові операції, та аналізуйте їхню активність.

Вивчіть географічні дані: Використовуйте доступні джерела інформації, такі як інтернет-ресурси, форуми, соціальні мережі та новини, щоб зібрати дані про розташування майнінгових об'єктів. Зверніть увагу на новини про будівництво нових майнінгових ферм, розташування датацентрів або географічні обмеження, пов'язані з криптовалютою.

Досліджуйте публічні повідомлення: Перегляньте повідомлення в соціальних мережах, форумах або спеціалізованих групах, де майнери можуть обговорювати свою діяльність. Іноді майнери самі надають інформацію про свої майнінгові об'єкти або розташування.

Використовуйте геолокаційні інструменти: Використовуйте геолокаційні сервіси або інструменти, такі як Google Maps або MaxMind, для визначення географічних координат на основі доступних даних. Це може допомогти вам зв'язати адреси гаманців або мережеві вузли з конкретними місцезнаходженнями.

Проведіть ретельний аналіз: Комбінуйте доступну інформацію з різних джерел та проведіть ретельний аналіз, щоб встановити зв'язки між майнінговими об'єктами та їхніми власниками. Зверніть увагу на корпоративні структури, публічно доступну інформацію про компанії або особи, які пов'язані з майнінгом.

Dark

Поясни, як налаштувати сайт .onion

Встановіть та налаштуйте Tor: Перш за все, потрібно встановити та налаштувати програмне забезпечення Tor на вашому сервері або комп'ютері. Ви можете завантажити та встановити офіційний пакет Tor з офіційного веб-сайту Tor Project.

Створіть конфігураційний файл: Після встановлення Tor створіть конфігураційний файл torrc для вашого сайту .onion. Цей файл зазвичай розміщується у каталозі /etc/tor/. У цьому файлі ви можете налаштувати різні параметри, такі як порт, директорія для файлів веб-сайту, політика доступу і так далі.

Налаштуйте веб-сервер: Веб-сервер, який ви плануєте використовувати для свого сайту .onion, повинен бути налаштований таким чином, щоб працювати через проксі-сервер Tor. Налаштуйте веб-сервер, щоб слухати з'єднання на внутрішньому адресі проксі-сервера Tor (зазвичай 127.0.0.1 або localhost) і відповідати на запити, які надходять через цей адрес.

Запустіть Tor і перевірте конфігурацію: Після налаштування Tor та веб-сервера запустіть Tor і перевірте, чи коректно працює ваш сайт .onion. Переконайтеся, що проксі-сервер Tor налаштований для перенаправлення з'єднань на ваш веб-сервер і що ваш веб-сервер налаштований на відповідь на запити через проксі-сервер Tor.

Перевірте доступність вашого сайту .onion: Після запуску сайту .onion перевірте його доступність, відкривши сайт за допомогою браузера, який підтримує роботу з мережею Tor. Використовуйте веб-адресу вашого сайту .onion, щоб переконатися, що він правильно працює і доступний через мережу Tor.

Поясніть, як налаштувати сайт .onion у середовищі Linux

Встановлення та налаштування Tor:

Встановіть пакет Tor за допомогою менеджера пакетів вашої системи. Наприклад, виконайте команду sudo apt install tor для Ubuntu або Debian.

Після встановлення, Tor буде запускатись як служба.

Налаштуйте Tor, відредагувавши файл /etc/tor/torrc (або аналогічний, залежно від дистрибутива Linux), де ви можете налаштувати параметри, такі як порт прослуховування, веб-каталог тощо.

Налаштування веб-сервера:

Встановіть та налаштуйте веб-сервер, який ви плануєте використовувати для сайту .onion. Наприклад, ви можете встановити Apache і налаштувати його, щоб слухати певний порт, який зазначений у конфігураційному файлі Tor.

Відредагуйте конфігураційний файл вашого веб-сервера, наприклад, для Apache це файл /etc/apache2/sites-available/000-default.conf, і налаштуйте веб-каталог, доступ до якого буде забезпечуватись через Tor.

Запуск Tor та веб-сервера:

Запустіть службу Tor, виконавши команду sudo service tor start або відповідну команду для вашого дистрибутива.

Запустіть веб-сервер, виконавши команду sudo service apache2 start або команду для вашого веб-сервера.

Перевірка налаштувань:

Переконайтеся, що служба Tor працює, виконавши команду sudo service tor status або sudo systemctl status tor.

Переконайтеся, що веб-сервер працює та відповідає на запити, відкривши веб-браузер і перейшовши за адресою http://localhost або http://127.0.0.1.

Доступ до сайту .onion:

Після успішного налаштування, ви можете отримати доступ до свого сайту .onion через Tor-браузер. Використовуйте веб-адресу вашого сайту .onion, яку ви вказали в конфігураційному файлі Tor, для відкриття сайту через Tor.

Поясніть, як налаштувати сайт Freenet у середовищі Linux

Встановлення та налаштування Freenet:

Завантажте останню версію Freenet з офіційного веб-сайту Freenet і розпакуйте її на вашому комп'ютері.

Перейдіть до каталогу, де розпаковано Freenet, і запустіть run.sh або run.bat (залежно від вашої операційної системи) для запуску Freenet.

Слідуйте інструкціям під час першого запуску Freenet для налаштування основних параметрів, таких як розмір сховища та мережеві параметри.

Доступ до Freenet:

Після успішного запуску Freenet у вашому браузері відкрийте адресу http://127.0.0.1:8888 або http://localhost:8888 для доступу до інтерфейсу Freenet.

Дотримуйтесь інструкцій, щоб налаштувати пароль для вашого вузла Freenet та ознайомитися з основними функціями і можливостями.

Налаштування сайту:

В інтерфейсі Freenet перейдіть до вкладки "Websites" (Веб-сайти) і натисніть "Add a new site" (Додати новий сайт).

Створіть директорію, де ви будете зберігати файли вашого сайту, та вкажіть цю директорію в полі "Directory" (Каталог).

Введіть ім'я для вашого сайту в полі "Identifier" (Ідентифікатор). Це буде ідентифікатором вашого сайту в мережі Freenet.

Налаштуйте додаткові параметри, які можуть включати сторінку привітання, шаблони сторінок, налаштування безпеки тощо.

Опублікуйте ваш сайт:

Після налаштування сайту виберіть його в списку "Your sites" (Ваші сайти) в інтерфейсі Freenet.

Натисніть "Publish" (Опублікувати), щоб розпочати публікацію вашого сайту в мережі Freenet.

Дочекайтеся завершення процесу публікації. Після цього ваш сайт буде доступний через мережу Freenet за його ідентифікатором.

Як налаштувати OnionScan для моніторингу нових сайтів .onion?

Встановлення OnionScan: Спочатку потрібно встановити OnionScan на вашу систему. OnionScan - це інструмент, призначений для сканування та аналізу .onion-сайтів. Ви можете завантажити останню версію OnionScan з офіційного репозиторію GitHub.

Встановлення залежностей: OnionScan вимагає наявності деяких залежностей для належної роботи. Переконайтеся, що ви встановили необхідні залежності, такі як Python, Tor та інші бібліотеки, зазначені в документації OnionScan.

Налаштування Tor: OnionScan використовує Tor для доступу до .onion-сайтів. Налаштуйте Tor на своїй системі і переконайтеся, що він належним чином налаштований.

Налаштування конфігурації OnionScan: OnionScan постачається з файлом конфігурації, в якому можна вказати різні налаштування та параметри. Огляньте файл конфігурації і налаштуйте його відповідно до своїх потреб. Зверніть увагу на параметри, такі як модулі сканування, параметри звітування та каталог виводу.

Запуск OnionScan: Запустіть OnionScan з вказаним файлом конфігурації за допомогою командного рядка. Наприклад, ви можете використовувати таку команду: onionscan --config <шлях_до_файлу_конфігурації>. Це розпочне процес сканування і почне моніторинг .onion-сайтів згідно налаштованих параметрів.

Аналіз результатів: Після завершення процесу сканування OnionScan згенерує звіт, який міститиме результати та аналіз просканованих .onion-сайтів. Огляньте звіт, щоб отримати інформацію про безпеку, анонімність та потенційні вразливості сайтів.

Автоматизація процесу: Для постійного моніторингу нових .onion-сайтів ви можете автоматизувати процес OnionScan за допомогою скриптів або інструментів планування завдань. Налаштуйте регулярне виконання OnionScan, щоб він періодично сканував та аналізував нові .onion-сайти, які з'являються з часом.

Які канали даних надає DarkOWL?

DarkOwl - це платформа для моніторингу та аналізу даних в темній частині Інтернету. Вона надає доступ до різних джерел інформації та каналів даних, які дозволяють виявляти та аналізувати загрози та кіберзлочинність. Основні канали даних, які надає DarkOwl, включають:

Торгові майданчики: DarkOwl сканує підземні форуми, ринки злочинної діяльності та інші торгові майданчики, щоб виявити потенційні загрози та злочинні дії. Він збирає дані про продаж, обмін або обговорення різних видів злочинних послуг, включаючи викрадення даних, шкідливі програми, крадіжку особистої інформації та багато іншого.

Форуми та соціальні мережі: DarkOwl моніторить форуми та соціальні мережі, що використовуються злочинцями для обговорення та обміну інформацією. Він виявляє публікації, коментарі та повідомлення, пов'язані з кіберзлочинністю, загрозами безпеці, обманом та іншими небезпеками.

Пошукові системи темної мережі: DarkOwl індексує та аналізує вміст сторінок та ресурсів в темній мережі, забезпечуючи доступ до незаконних торговельних майданчиків, форумів, блогів та інших ресурсів.

Злочинні інфраструктури: DarkOwl сканує та аналізує злочинні інфраструктури, такі як шифровані ботнети, сервери команд та контролю, інфраструктура розсилки спаму тощо. Він виявляє та аналізує ці інфраструктури, щоб виявити потенційні загрози та шкідливі дії.

Корисні поради

Перелічи 10 обов’язкових додатків Firefox та Chrome для цілей OSINT

Для Firefox:

Search Sidebar: Дозволяє швидко виконувати пошук на різних платформах та сайтах з бокової панелі браузера.

FoxyProxy Standard: Дозволяє налаштовувати проксі-сервери для анонімного перегляду та зміни IP-адреси.

User-Agent Switcher: Дозволяє змінювати імітацію User-Agent браузера для анонімного перегляду та доступу до різних веб-сайтів.

Wappalyzer: Виявляє використовувані технології на веб-сайтах, такі як CMS, фреймворки, аналітичні інструменти та багато іншого.

Wayback Machine: Надає доступ до архівних версій веб-сайтів, що дозволяє переглядати стару інформацію та зміни на сайті з минулих часів.

2. Для Chrome:

Search All: Здійснює одночасний пошук по декількох пошукових системах та платформах безпосередньо з адресного рядка браузера.

Proxy SwitchyOmega: Дозволяє швидко перемикатися між проксі-серверами для анонімного перегляду та зміни IP-адреси.

User-Agent Switcher for Chrome: Дозволяє змінювати імітацію User-Agent браузера для анонімного перегляду та доступу до різних веб-сайтів.

BuiltWith Technology Profiler: Виявляє використовувані технології на веб-сайтах, такі як CMS, фреймворки, аналітичні інструменти та багато іншого.

Wayback Machine: Надає доступ до архівних версій веб-сайтів, що дозволяє переглядати стару інформацію та зміни на сайті з минулих часів.

Як OSINT-аналітики можуть захистити своє психічне здоров’я під час роботи з потенційно тривожним контентом?

Робота OSINT-аналітиком може включати взаємодію з тривожним або депресивним контентом, який може впливати на психічне здоров'я. Ось кілька рекомендацій, як OSINT-аналітики можуть захистити своє психічне здоров'я під час роботи з таким контентом:

Встановити межі: Важливо встановити межі щодо того, скільки часу і якого типу контенту ви витрачаєте під час роботи. Розподіляйте свій час між роботою та рекреацією, і намагайтеся не залишатися впродовж довгих періодів виключно в тривожному середовищі.

Регулярні перерви: Робіть регулярні перерви під час роботи, особливо під час роботи з тривожним або потенційно вразливим контентом. Вставайте, розітягуйтеся, робіть фізичні вправи або виконуйте розслаблюючі техніки дихання.

Підтримка колег: Будьте відкритими щодо своїх вражень та емоцій з колегами. Спілкуйтеся з ними про виклики та труднощі, з якими ви зіштовхуєтеся. Обмінюйтесь досвідом та підтримкою, що може допомогти зменшити вплив тривожного контенту.

Розвивайте навички самопідтримки: Впроваджуйте практики самопідтримки, такі як медитація, йога, релаксаційні вправи або інші техніки, які допомагають вам зосередитися, заспокоїтися та зняти напруження.

Зверніться до професіоналів: Якщо ви відчуваєте значний стрес або тривогу, розгляньте можливість звернутися до професіонала, такого як психолог або консультант. Вони можуть надати вам індивідуальну підтримку та стратегії для ефективного управління стресом.

Працюйте в команді: Працюйте в команді та спілкуйтесь зі своїми колегами. Розподіліть завдання та забезпечте ротацію роботи, щоб не одноосібно виставляти себе на вплив потенційно тривожного контенту.

Встановіть границі використання соціальних мереж: Обмежте використання соціальних мереж у позаурочний час, особливо якщо вони містять тривожний контент. Це дозволить вам відпочити та зосередитися на інших аспектах вашого життя.

Який звичайний процес отримання допуску до служби безпеки «Цілком таємно», включаючи вимоги?

Перевірка безпеки: Кандидат повинен пройти грунтовну перевірку безпеки, включаючи перевірку антикорупційної, кримінальної та моральної репутації. Це може включати перевірку документів, історії зайнятості, зв'язків та біографічних даних.

Доступ до класифікованих інформаційних ресурсів: Кандидат повинен мати позитивну історію доступу до класифікованої інформації та проявляти відповідальність у використанні цієї інформації.

Перевірка на зв'язки з іноземцями: Кандидат повинен розкрити всі свої зв'язки з іноземцями, включаючи родичів, друзів та бізнес-партнерів. Це може включати запити на зустрічі з ними та оцінку потенційної загрози.

Фінансова перевірка: Кандидат повинен надати докази своєї фінансової стабільності та відсутності фінансової залежності від сторонніх організацій, які можуть створювати конфлікт інтересів.

Перевірка зв'язків зі засудженими: Кандидат повинен розкрити всі зв'язки з особами, які мають засудження або зв'язок з кримінальною діяльністю.

Перевірка медичного стану: Кандидат повинен пройти медичний огляд та підтвердити свою здатність працювати з класифікованою інформацією.

Безпекове навчання: Кандидат повинен пройти навчання з питань безпеки, конфіденційності та етики використання класифікованої інформації.

Перелічи найвідоміші OSINT-конференції з посиланнями

OSINTCROWD: https://osintcrowd.com/

Один з найбільших щорічних заходів, присвячений OSINT, проводиться в Європі.

OSMOSIS: https://www.osmosiscon.com/

Міжнародна конференція з фокусом на OSINT та кібербезпеку, яка проводиться в США.

OSINTion: https://osintion.com/

Конференція, що присвячена розширеному використанню OSINT для забезпечення безпеки, проводиться у Німеччині.

SANS OSINT Summit: https://www.sans.org/osint-summit/

Одноденна конференція, організована SANS Institute, що зосереджена на OSINT, проводиться в США.

EUROPOL-INTERPOL-OSINT Symposium: https://www.europol.europa.eu/events/interpol-europol-osint-symposium

Симпозіум, організований Europol та Interpol, що об'єднує експертів з OSINT для обговорення тем безпеки та боротьби зі злочинністю.

International Open Source Intelligence Conference: https://www.iosiconference.org/

Міжнародна конференція, присвячена розширенню знань про OSINT та сприянню співпраці у цій сфері.

BSides Budapest: https://www.bsidesbud.com/

Конференція, що включає в себе також доповіді та дискусії про OSINT та кібербезпеку.

Запропонуй 15 інструментів ШІ, які можуть допомогти в OSINT-розслідуваннях

Maltego: Потужний інструмент для збору та аналізу великого обсягу даних з використанням графічного інтерфейсу.

SpiderFoot: Відкрите програмне забезпечення для автоматизованого збору і аналізу OSINT-даних з різних джерел.

Shodan: Пошукова машина для виявлення підключених пристроїв та вразливостей в Інтернеті.

Recon-ng: Фреймворк для автоматизованого збору і аналізу даних з використанням різних модулів.

theHarvester: Інструмент для збору електронних адрес, імен користувачів та інших інформаційних даних з різних джерел.

FOCA: Інструмент для аналізу метаданих у документах та виявлення прихованої інформації.

Social-Analyzer: Інструмент для аналізу соціальних медіа та виявлення зв'язків між користувачами.

OSINT Framework: Веб-інтерфейс, який надає зручний доступ до різних ресурсів та інструментів OSINT.

Censys: Пошукова машина для знаходження відкритих портів, сертифікатів та іншої інформації про веб-сайти.

Photon: Інструмент для витягування URL-адрес, адрес електронної пошти та інших даних з веб-сторінок.

Datasploit: Фреймворк для автоматизованого збору та аналізу даних з різних джерел.

Metagoofil: Інструмент для витягування метаданих з документів та зображень з веб-сайтів.

Recon-NG: Фреймворк для збору даних з різних джерел, включаючи веб-сайти, соціальні мережі, DNS та інше.

Creepy: Інструмент для збору геолокаційних даних з соціальних мереж та інших джерел.

Hunchly: Інструмент для збору, організації та аналізу OSINT-даних, зокрема веб-сторінок, зображень та відео.

Створіть OSINT швейцарський ніж інструментів

Maltego: Потужний графічний інструмент для збору та аналізу великого обсягу даних з різних джерел.

SpiderFoot: Автоматизований інструмент для збору і аналізу OSINT-даних з різних джерел.

Shodan: Пошукова машина для виявлення підключених пристроїв та вразливостей в Інтернеті.

theHarvester: Інструмент для збору електронних адрес, імен користувачів та інших даних з різних джерел.

Recon-ng: Фреймворк для автоматизованого збору і аналізу даних з використанням різних модулів.

FOCA: Інструмент для аналізу метаданих у документах та виявлення прихованої інформації.

Social-Analyzer: Інструмент для аналізу соціальних медіа та виявлення зв'язків між користувачами.

Censys: Пошукова машина для знаходження відкритих портів, сертифікатів та іншої інформації про веб-сайти.

Photon: Інструмент для витягування URL-адрес, адрес електронної пошти та інших даних з веб-сторінок.

Datasploit: Фреймворк для автоматизованого збору та аналізу даних з різних джерел.

Metagoofil: Інструмент для витягування метаданих з документів та зображень з веб-сайтів.

Creepy: Інструмент для збору геолокаційних даних з соціальних мереж та інших джерел.

Hunchly: Інструмент для збору, організації та аналізу OSINT-даних, зокрема веб-сторінок, зображень та відео.

Recon-NG: Фреймворк для збору даних з різних джерел, включаючи веб-сайти, соціальні мережі, DNS та інше.

OSINT Framework: Веб-інтерфейс, який надає зручний доступ до різних ресурсів та інструментів OSINT.

Запропонуйте топові 10 лайфхаків для OSINT аналітики

Використовуйте розширені пошукові оператори: Вивчайте та використовуйте розширені пошукові оператори для точного та ефективного пошуку інформації в різних джерелах. Наприклад, використовуйте "site:" для обмеження пошуку на конкретному веб-сайті або "filetype:" для пошуку конкретного типу файлів.

Спостерігайте за соціальними мережами та форумами: Соціальні мережі та форуми можуть бути цінними джерелами інформації. Слідкуйте за обговореннями, публікаціями та коментарями, пов'язаними з вашою темою.

Використовуйте спеціалізовані інструменти OSINT: Вивчайте та використовуйте різні інструменти OSINT, такі як Maltego, SpiderFoot, Shodan тощо, для автоматизованого збору та аналізу даних.

Аналізуйте метадані: Уважно розглядайте метадані в документах, фотографіях та інших файлах, оскільки вони можуть містити цінну інформацію про автора, місцезнаходження та час створення.

Вивчайте джерела новин та пресу: Слідкуйте за новинами, прес-релізами та іншими джерелами медіа, щоб отримувати свіжу інформацію про події та особи, які вас цікавлять.

Використовуйте геолокаційні дані: Вивчайте та аналізуйте геолокаційні дані, які можуть бути пов'язані з вашим дослідженням. Це можуть бути дані з фотографій, соціальних мереж, мобільних додатків тощо.

Знаходьте спільноти та групи: Пошукайте відповідні спільноти та групи в соціальних мережах, форумах та інших платформах, що можуть мати інформацію, пов'язану з вашою темою.

Співпрацюйте з колегами та експертами: Обмінюйтеся досвідом, ідеями та ресурсами з іншими OSINT-аналітиками та експертами, які працюють у вашій галузі.

Використовуйте інформацію з джерел відкритих даних: Досліджуйте та використовуйте різні джерела відкритих даних, такі як правительствені портали, статистичні агентства, бази даних тощо.

Організовуйте та зберігайте інформацію: Використовуйте інструменти для організації та зберігання зібраної інформації, такі як електронні таблиці, бази даних або спеціальні програми для керування знаннями.

Ну і на цьому все %-) Думаю тобі було корисно дізнатися як проводити збір інформації та якими тулзами користуватися. Ще раз зазначу, ця інформація була зазначена чисто в якості навчального контенту.

НЕ Використовувати цю інформацію де попало, бо це наказуємо, але проти росіян можна, в користь України, там не забороняється)))!!!